Translation #2

This commit is contained in:

@@ -1,3 +1,4 @@

|

||||

|

||||

---

|

||||

navigation: true

|

||||

title: Uptime-Kuma

|

||||

@@ -8,19 +9,19 @@ main:

|

||||

# Uptime-Kuma

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer et déployer Uptime-Kuma

|

||||

- Exposer Uptime Kuma

|

||||

- (Optionnel) Protéger Uptime-Kuma avec Authentik

|

||||

🎯 __Goals:__

|

||||

- Install and deploy Uptime-Kuma

|

||||

- Expose Uptime-Kuma

|

||||

- (Optional) Protect Uptime-Kuma with Authentik

|

||||

::

|

||||

|

||||

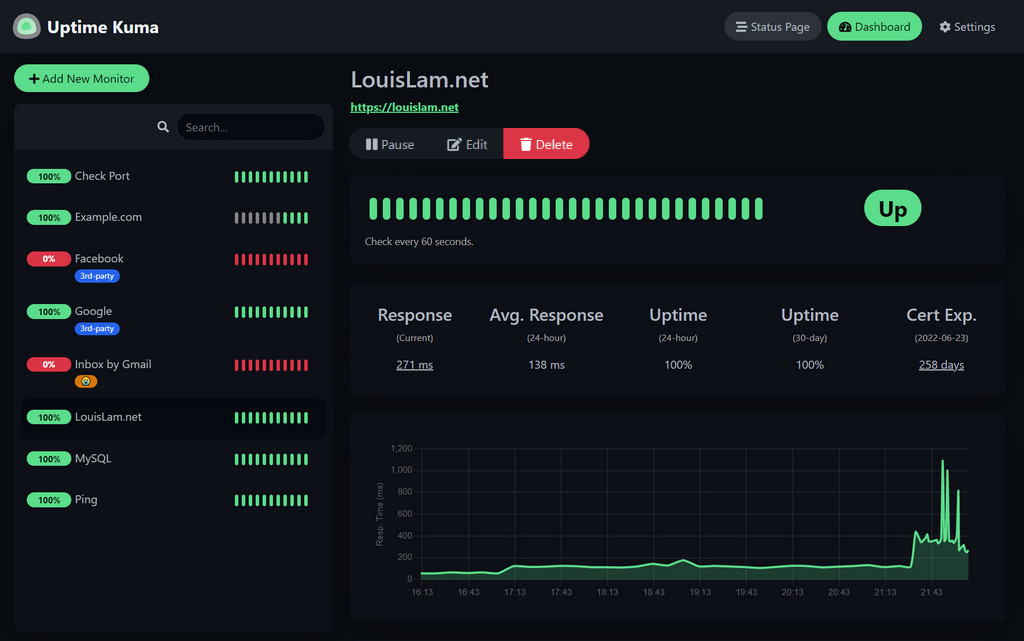

[Uptime-Kuma ](https://github.com/louislam/uptime-kuma)est un conteneur dédié au monitoring de services. Le principe est d'envoyer des requêtes régulières à vos services afin de déterminer s'ils sont en lignes ou non, et de vous alerter le cas échéant. Uptime-Kuma est développé par le meme développeur que Dockge.

|

||||

[Uptime-Kuma](https://github.com/louislam/uptime-kuma) is a container dedicated to service monitoring. The principle is to regularly send requests to your services to determine if they are online, and alert you if not. Uptime-Kuma is developed by the same developer as Dockge.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

Folder structure

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -30,7 +31,7 @@ root

|

||||

└── compose.yaml

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `uptime-kuma` puis copiez collez ceci :

|

||||

Open Dockge, click on `compose`, name the stack `uptime-kuma`, then copy and paste the following:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -45,7 +46,7 @@ services:

|

||||

restart: always

|

||||

```

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

✨ __Tip:__ Add the Watchtower label to each container to automate updates

|

||||

|

||||

```yaml

|

||||

services:

|

||||

@@ -55,39 +56,39 @@ services:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Vous n'avez plus qu'à accéder à l'outil via `http://ipdevotreserveur:3200`.

|

||||

You can now access the tool via `http://yourserverip:3200`.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer avec Swag

|

||||

## Expose with Swag

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

📋 __Before you begin:__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez le sous-domaine `stats.mondomaine.fr` avec un `CNAME` qui pointe vers `mondomaine.fr` dans votre [zone DNS](/generalites/dns). Et que bien sûr, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), le port `443` de votre box pointe bien sur le port `443` de votre serveur via [les règles NAT](/generalites/nat).

|

||||

We assume you have the subdomain `stats.mydomain.com` with a `CNAME` pointing to `mydomain.com` in your [DNS zone](/generalites/dns). And of course, [unless you're using Cloudflare Zero Trust](/serveex/securite/cloudflare), port `443` of your router should point to port `443` of your server via [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Uptime-Kuma n'utilise pas d'authentification multifacteur. Exposer Uptime-Kuma sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

- Uptime-Kuma does not use multi-factor authentication. Exposing Uptime-Kuma on the internet could compromise the machines it monitors. Only do this if you're using an MFA system like [Authentik](/serveex/securite/authentik/). Otherwise, don’t expose it with SWAG; use a VPN like [Wireguard](/serveex/securite/wireguard) instead.

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `stats.subdomain.conf`.

|

||||

In the Swag folders, create the `stats.subdomain.conf` file.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce pour les allergiques au terminal :__

|

||||

vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

✨ __Tip for those who dislike the terminal:__

|

||||

you can use [File Browser](/serveex/files/file-browser) to browse and edit your files instead of using terminal commands.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/stats.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

Enter insert mode with `i` and paste the following config:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -139,43 +140,48 @@ server {

|

||||

}

|

||||

}

|

||||

```

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau d'Uptime-Kuma :

|

||||

Press `Esc`, then save and exit with `:x` and `Enter`.

|

||||

|

||||

In Dockge, edit the SWAG compose and add the Uptime-Kuma network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

networks: # Link container to custom network

|

||||

# ...

|

||||

- uptime-kuma # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

- uptime-kuma # Name of the declared network

|

||||

|

||||

networks: # Define custom network

|

||||

# ...

|

||||

uptime-kuma: # Nom du réseau déclaré dans la stack

|

||||

name: uptime-kuma_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

uptime-kuma: # Name of the declared network

|

||||

name: uptime-kuma_default # Actual name of the external network

|

||||

external: true # Specifies it's an external network

|

||||

```

|

||||

|

||||

Relancez la stack et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Restart the stack and wait until SWAG is fully operational.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Uptime-Kuma est `uptime-kuma_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- Here we assume that the network name of Uptime-Kuma is `uptime-kuma_default`. You can verify the connection by visiting SWAG's dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Et voilà, vous avez exposé Uptime-Kuma, vous pouvez y accéder en tapant `https://stats.mondomaine.fr`

|

||||

That's it! Uptime-Kuma is now exposed, and you can access it via `https://stats.mydomain.com`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__

|

||||

✨ __Tip:__

|

||||

<br/><br>

|

||||

Vous pouvez protéger cette app avec Authentik en ouvrant `stats.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy). Si vous souhaitez que la page publique de stats soit joignable par tout le monde sans authentification:

|

||||

You can protect this app with Authentik by opening `stats.subdomain.conf` and uncommenting the lines:

|

||||

`include /config/nginx/authentik-server.conf;`

|

||||

and

|

||||

`include /config/nginx/authentik-location.conf;`.

|

||||

Don’t forget to [create an application and provider in Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy). If you want the public stats page to be accessible without authentication:

|

||||

|

||||

- Editez le fournisseur d'Uptime-Kuma

|

||||

- Dans *paramètres avancés du protocole > chemins authentifiés*, saisissez :

|

||||

- Edit the Uptime-Kuma provider

|

||||

- In *Advanced Protocol Settings > Authenticated Paths*, enter:

|

||||

|

||||

```properties

|

||||

^/$

|

||||

@@ -188,11 +194,10 @@ Vous pouvez protéger cette app avec Authentik en ouvrant `stats.subodmain.conf`

|

||||

^/metrics

|

||||

::

|

||||

|

||||

Déployez à nouveau la stack.

|

||||

|

||||

Uptime-Kuma sera ainsi joignable directement depuis internet en tapant `https://stats.mondomaine.fr`.

|

||||

Redeploy the stack.

|

||||

|

||||

Uptime-Kuma will then be publicly reachable via `https://stats.mydomain.com`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Si vous utilisez Authentik et que vous ne craignez pas d'exposer votre panneau admin à votre réseau local, vous pouvez désactiver l'authentification d'Uptime-Kuma via les paramètres, afin de ne garder que celle d'Authentik.

|

||||

::

|

||||

✨ __Tip:__ If you're using Authentik and don't mind exposing the admin panel to your local network, you can disable Uptime-Kuma's native authentication in its settings and rely solely on Authentik.

|

||||

::

|

||||

|

||||

@@ -8,18 +8,18 @@ main:

|

||||

# Dozzle

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Dozzle

|

||||

- Exposer Dozzle avec Swag

|

||||

🎯 __Goals:__

|

||||

- Install Dozzle

|

||||

- Expose Dozzle with Swag

|

||||

::

|

||||

|

||||

[Dozzle](https://dozzle.dev/) est un conteneur permettant d'accéder au logs de vos conteneurs et de les afficher en temps réel de via une interface user-friendly. C'est une manière simple de naviguer entre les logs et de retrouver des informations dans l'historique.

|

||||

[Dozzle](https://dozzle.dev/) is a container that lets you access logs from your other containers and display them in real time through a user-friendly interface. It's a simple way to browse logs and retrieve information from the history.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

Folder structure

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -28,7 +28,7 @@ root

|

||||

└── data

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `dozzle` puis copiez collez ceci :

|

||||

Open Dockge, click on `compose`, name the stack `dozzle`, then copy and paste the following:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -49,7 +49,7 @@ services:

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

✨ __Tip:__ Add the watchtower label to each container to automate updates

|

||||

|

||||

```yaml

|

||||

services:

|

||||

@@ -59,68 +59,67 @@ services:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Renseignez le `.env` votre nom de domaine, par exemple

|

||||

Fill in your domain name in the `.env` file, for example:

|

||||

|

||||

```properties

|

||||

DOMAIN=dozzle.mondomaine.fr

|

||||

DOMAIN=dozzle.mydomain.com

|

||||

```

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:9135`. Et voilà, votre instance Dozzle en webui est disponible !

|

||||

Deploy the container and go to `http://yourserverip:9135`. Voilà, your Dozzle web UI is up and running!

|

||||

|

||||

## Exposer Dozzle avec Swag

|

||||

## Exposing Dozzle with Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Dozzle n'utilise pas d'authentification multifacteur. Exposer Dozzle sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

- Dozzle does not use multi-factor authentication. Exposing Dozzle to the internet could compromise the connected machines. Only do this if you use a multi-factor authentication system like [Authentik](/serveex/securite/authentik/). Otherwise, do not expose it with SWAG and instead use a VPN like [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Dozzle via Swag.

|

||||

You may want to access Dozzle remotely and on all your devices. To do so, we’ll expose Dozzle via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

📋 __Before you begin:__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `dozzle.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

We assume you have created a subdomain like `dozzle.mydomain.com` in your [DNS zone](/generalites/dns) with a `CNAME` pointing to `mydomain.com` and that, [unless you're using Cloudflare Zero Trust](/serveex/securite/cloudflare), you’ve redirected port `443` from your router to port `443` on your server in your [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Dozzle :

|

||||

Go to Dockge and edit the SWAG compose file to add Dozzle’s network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

networks: # Connects the container to a custom network

|

||||

# ...

|

||||

- dozzle # Nom du réseau déclaré dans la stack

|

||||

- dozzle # Network name declared in the stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

networks: # Defines the custom network

|

||||

# ...

|

||||

dozzle: # Nom du réseau déclaré dans la stack

|

||||

name: dozzle_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

dozzle: # Network name declared in the stack

|

||||

name: dozzle_default # Actual name of the external network

|

||||

external: true # Indicates it's an externally defined network

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Redeploy the stack by clicking “Deploy” and wait for SWAG to be fully operational.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Dozzle est `dozzle_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- We assume the Dozzle network name is `dozzle_default`. You can verify the connection is working by visiting the SWAG dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `dozzle.subdomain.conf`.

|

||||

In the Swag folder, create the `dozzle.subdomain.conf` file.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

✨ __Tip:__ You can use [File Browser](/serveex/files/file-browser) to browse and edit files instead of using terminal commands.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/dozzle.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

Enter edit mode by pressing `i` and paste the configuration below:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -173,10 +172,10 @@ server {

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

Press `Esc`, then save and exit by typing `:x` and pressing `Enter`.

|

||||

|

||||

Et voilà, vous avez exposé Dozzle !

|

||||

And there you go, Dozzle is now exposed!

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `dozzle.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

✨ You can protect this app with Authentik by opening `dozzle.subdomain.conf` and removing the `#` in front of `include /config/nginx/authentik-server.conf;`{lang=nginx} and `include /config/nginx/authentik-location.conf;`{lang=nginx}. Don’t forget to [create an application and a provider in Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

@@ -8,12 +8,12 @@ main:

|

||||

# Speedtest Tracker

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Speedtest Tracker

|

||||

- Exposer Speedtest Tracker avec Swag

|

||||

🎯 **Objectives:**

|

||||

- Install Speedtest Tracker

|

||||

- Expose Speedtest Tracker with SWAG

|

||||

::

|

||||

|

||||

[Speedtest Tracker](https://docs.speedtest-tracker.dev/) est un conteneur permettant de programmer des speedtest régulier afin d'historiser l'état de la connexion internet de votre serveur.

|

||||

[Speedtest Tracker](https://docs.speedtest-tracker.dev/) is a container that allows you to schedule regular speed tests in order to log your server's internet connection status.

|

||||

|

||||

|

||||

|

||||

@@ -21,11 +21,11 @@ main:

|

||||

---

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Nous utiliserons l'image docker maintenue par [LinuxServer.io](https://docs.linuxserver.io/images/docker-speedtest-tracker/)

|

||||

- We will use the Docker image maintained by [LinuxServer.io](https://docs.linuxserver.io/images/docker-speedtest-tracker/)

|

||||

:::

|

||||

::

|

||||

|

||||

Structure des fichiers

|

||||

File structure:

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -35,15 +35,15 @@ root

|

||||

└── config

|

||||

```

|

||||

|

||||

Dans un terminal, générez une clé avec la commande suivante :

|

||||

In a terminal, generate a key using the following command:

|

||||

|

||||

```shell

|

||||

echo -n 'base64:'; openssl rand -base64 32;

|

||||

```

|

||||

|

||||

Notez la clé.

|

||||

Take note of the key.

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `speedtest-tracker` puis copiez collez ceci :

|

||||

Open Dockge, click on `compose`, name the stack `speedtest-tracker`, then paste the following:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -65,51 +65,50 @@ services:

|

||||

- /docker/speedtest-tracker/data/config:/config

|

||||

```

|

||||

|

||||

Trouvez votre `PUID` et votre `GUID` en tapant la commande suivante :

|

||||

Find your `PUID` and `GUID` by running the following command:

|

||||

|

||||

```shell

|

||||

id nomdutilisateur

|

||||

id yourusername

|

||||

```

|

||||

|

||||

Dans `.env` renseignez la variable `API_KEY` avec la clé que vous avez générée et un planning de test au format cron, ainsi que vos `PUID` et `GUID`, par exemple :

|

||||

In the `.env` file, set the variable `API_KEY` with the key you generated and add a cron-style test schedule, as well as your `PUID` and `GUID`, for example:

|

||||

|

||||

```properties

|

||||

SCHEDULE=15 */6 * * * # toutes les 6h

|

||||

KEY=base64:zihejehkj8_nzhY/OjeieR= # votre clé

|

||||

SCHEDULE=15 */6 * * * # every 6 hours

|

||||

KEY=base64:zihejehkj8_nzhY/OjeieR= # your key

|

||||

PUID=1000

|

||||

GUID=1000

|

||||

PORT=3225 # port d'accès à la webui

|

||||

PORT=3225 # port to access the web UI

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez configurer d'autres variables d'environnements en consultant la [documentation officielle](https://docs.speedtest-tracker.dev/getting-started/environment-variables).

|

||||

✨ **Tip:** You can configure additional environment variables by referring to the [official documentation](https://docs.speedtest-tracker.dev/getting-started/environment-variables).

|

||||

::

|

||||

|

||||

Déployez le conteneur et rendez-vous sur http://ipduserveur:3225. Connectez vous avec le compte `admin@exemple.com` et le mot de passe `password`. N'oubliez pas de changer votre id et votre mot de apsse une fois connecté !

|

||||

Deploy the container and go to `http://yourserverip:3225`. Log in with the account `admin@exemple.com` and the password `password`. Don’t forget to change your ID and password once logged in!

|

||||

|

||||

|

||||

## Exposer Speedtest Tracker

|

||||

## Expose Speedtest Tracker

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Prérequis :__ <br/></br>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `speedtest.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

📋 **Prerequisites:**

|

||||

We assume that you've already created a subdomain like `speedtest.yourdomain.com` in your [DNS zone](/generalites/dns) with a `CNAME` pointing to `yourdomain.com`, and [unless you’re using Cloudflare Zero Trust](/serveex/securite/cloudflare), you've also forwarded port `443` from your router to port `443` of your server in your [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

Il s'agit maintenant d'exposer Speedtest Tracker sur internet, afin de pouvoir y accéder sans que vous soyez chez vous. Pour cela, nous partons du principe que vous avez configuré un sous domaine `speedtest.mondomaine.fr` dans votre zone DNS dont le `CNAME` pointe sur `mondomaine.fr`.

|

||||

Now we want to expose Speedtest Tracker to the internet so you can access it remotely. We assume you've set up the DNS `CNAME` for `speedtest.yourdomain.com` pointing to `yourdomain.com`.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Speedtest Tracker n'utilise pas d'authentification multifacteur. Exposer Speedtest Tracker sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

- Speedtest Tracker does not use multi-factor authentication. Exposing it on the internet could compromise connected devices. Do so only if you use a multi-factor system like [Authentik](/serveex/securite/authentik/). Otherwise, avoid using SWAG and prefer a VPN like [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Ouvrez le fichier speedtest.subdomain.conf :

|

||||

Open the `speedtest.subdomain.conf` file:

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/speedtest.subdomain.conf

|

||||

```

|

||||

|

||||

Paramétrez le comme tel :

|

||||

Configure it like this:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -118,7 +117,6 @@ server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

# indique que le sous-domaine doit être dirigé

|

||||

server_name speedtest.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

@@ -127,80 +125,72 @@ server {

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

# indique que les pays dans la blacklist sont intedits

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

# Authentication options (uncomment as needed)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

# Basic auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

# Per-location authentication

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

|

||||

set $upstream_app speedtest-tracker; # Nom du conteneur

|

||||

set $upstream_port 3225; # Port interne conteneur

|

||||

set $upstream_app speedtest-tracker;

|

||||

set $upstream_port 3225;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Sauvegardez et quittez. La configuration va se mettre à jour en quelques secondes.

|

||||

Save and exit. The configuration will update in a few seconds.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Par défaut, swag ne connait pas le nom "speedtest-tracker". Pour qu'il puisse y accéder, vous devez rajouter le réseau de Speedtest Tracker dans le `compose.yml` de SWAG.

|

||||

- By default, SWAG doesn’t know the name "speedtest-tracker". To allow access, you need to add Speedtest Tracker’s network to SWAG’s `compose.yml`.

|

||||

:::

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Speedtest Tracker :

|

||||

Go to Dockge, and edit SWAG’s compose to include Speedtest Tracker’s network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- speedtest-tracker # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks:

|

||||

# ...

|

||||

- speedtest-tracker

|

||||

|

||||

networks:

|

||||

# ...

|

||||

speedtest-tracker: # Nom du réseau déclaré dans la stack

|

||||

name: speedtest-tracker_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

speedtest-tracker:

|

||||

name: speedtest-tracker_default

|

||||

external: true

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Restart the stack by clicking "Deploy" and wait for SWAG to be fully up.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Speedtest Tracker est `speedtest-tracker_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- This assumes the Speedtest Tracker network is named `speedtest-tracker_default`. You can verify the connection by visiting SWAG’s dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Patientez puis tapez `https://speedtest.mondomaine.fr` dans votre navigateur, vous devriez être redirigé vers speedtest-tracker. Vous pouvez vérifier le statut du service via le dashboard (depuis votre réseau local, http://ipdevotreserveur:81).

|

||||

Wait a moment, then visit `https://speedtest.yourdomain.com` in your browser — you should be redirected to Speedtest Tracker. You can check service status via the dashboard (`http://yourserverip:81` from the local network).

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `speedtest.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

✨ You can protect this app with Authentik by opening `speedtest.subdomain.conf` and uncommenting

|

||||

`include /config/nginx/authentik-server.conf;` and `include /config/nginx/authentik-location.conf;`.

|

||||

Don’t forget to [create an application and provider in Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

@@ -1,4 +1,5 @@

|

||||

---

|

||||

|

||||

---

|

||||

navigation: true

|

||||

title: Beszel

|

||||

main:

|

||||

@@ -8,23 +9,23 @@ main:

|

||||

# Beszel

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Beszel

|

||||

- Monitorer le serveur local

|

||||

- Monitorer un serveur distant

|

||||

- Exposer Beszel avec Swag

|

||||

🎯 __Objectives:__

|

||||

- Install Beszel

|

||||

- Monitor the local server

|

||||

- Monitor a remote server

|

||||

- Expose Beszel with Swag

|

||||

::

|

||||

|

||||

[Beszel](https://beszel.dev/) est un conteneur permettant d'accéder aux informations du hardware de vos serveurs en temps réel et de les historiser. Activité CPU, usages des disques, températures, RAM, vous ne raterez rien de l'état de votre serveur. Beszel permet également de paramétrer des notifications et alertes en cas de dépassement de limites que vous avez choisies.

|

||||

[Beszel](https://beszel.dev/) is a container that gives you real-time access to hardware information from your servers and allows historical tracking. CPU activity, disk usage, temperatures, RAM—nothing escapes your monitoring. Beszel also lets you configure notifications and alerts when your predefined thresholds are exceeded.

|

||||

|

||||

Beszel dispose d'un hub avec une webui et d'un agent qui permet de collecter les données depuis votre serveur ou sur un serveur distant.

|

||||

Beszel includes a hub with a web UI and an agent that collects data from your server or a remote server.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

Structure des dossiers

|

||||

Folder structure

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -32,10 +33,9 @@ root

|

||||

└── beszel

|

||||

├── data

|

||||

└── socket

|

||||

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `beszel` puis copiez collez ceci :

|

||||

Open Dockge, click `compose`, name the stack `beszel`, and paste the following:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -65,52 +65,53 @@ services:

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

✨ __Tip:__ Add the Watchtower label to each container to automate updates.

|

||||

|

||||

```yaml

|

||||

services:

|

||||

beszel:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

```yaml

|

||||

services:

|

||||

beszel:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

```

|

||||

::

|

||||

|

||||

Renseignez le `.env`, par exemple :

|

||||

Fill out the `.env` file, for example:

|

||||

|

||||

```properties

|

||||

PORT=8090 # port de la webui

|

||||

KEY= # clé privée à récupérer dans Beszel lors que vous ajoutez un système

|

||||

PORT=8090 # web UI port

|

||||

KEY= # private key to retrieve from Beszel when adding a system

|

||||

```

|

||||

Pour la valeur `KEY`, il faudra lancer Beszel une première fois pour la saisir.

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:8090`. Et voilà, votre instance Beszel en webui est disponible !

|

||||

For the `KEY` value, you'll need to launch Beszel once to get it.

|

||||

|

||||

Deploy the container and go to `http://yourserverip:8090`. Your Beszel web UI is now accessible!

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

### Ajouter les informations du serveur local

|

||||

### Add local server information

|

||||

|

||||

Maintenant que la webui est accessible, vous devez faire remonter les informations du serveur dedans. Pour cela, il vous suffit d'ajouter une machine dans la webui et de paraméter comme ceci :

|

||||

Now that the web UI is accessible, you need to push local server information into it. Just add a machine via the web UI and configure it like this:

|

||||

|

||||

|

||||

|

||||

Note la clé privée et validez. Renseignez la clé dans votre `.env` dans dockge, et redéployez la stack. Lorsque vous retournerez sur la webui, votre serveur apparaitra :

|

||||

Note the private key and confirm. Enter the key in your `.env` file in Dockge and redeploy the stack. Once done, your server will appear in the web UI:

|

||||

|

||||

|

||||

|

||||

|

||||

### Add a remote server

|

||||

|

||||

### Ajouter les informations d'un serveur distant

|

||||

You can also monitor a remote server. To do so, run the agent on the remote server. Add a new machine in Beszel and fill in:

|

||||

|

||||

Vous pouvez également monitorer un serveur distant. Pour cela vous avez juste à faire tourner l'agent sur le serveur distant. Pour cela, ajoutez une nouvelle machine dans Beszel et renseignez :

|

||||

- The name displayed for your remote server

|

||||

- The IP address or domain name of the remote server

|

||||

- The listening port (e.g., `45876`)

|

||||

|

||||

- Le nom qui s'affichera dans Beszel pour votre serveur distant

|

||||

- L'adresse IP ou le nom de domaine de votre serveur distant

|

||||

- Le port d'écoute de votre serveur distant (dans notre exemple cela sera `45876`)

|

||||

|

||||

Beszel vous proposera de copier directement le `compose.yaml` à déployer sur votre serveur distant, ou vous pouvez le configurer comme suit :

|

||||

Beszel will suggest a `compose.yaml` to deploy on the remote server, or you can use:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -127,73 +128,75 @@ services:

|

||||

KEY: ${KEY}

|

||||

```

|

||||

|

||||

Et dans le `.env` :

|

||||

And in `.env`:

|

||||

|

||||

```properties

|

||||

PORT=45876 # port de communication entre votre hub et l'agent à distance

|

||||

KEY= # clé privée à récupérer dans Beszel lors que vous ajoutez un système

|

||||

PORT=45876 # communication port between hub and remote agent

|

||||

KEY= # private key from Beszel when adding the system

|

||||

```

|

||||

Déployez la stack sur votre serveur distant. Les informations du serveur distant remontront au bout de quelques secondes dans votre webui.

|

||||

|

||||

Deploy the stack on the remote server. Data will begin flowing into the web UI after a few seconds.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer Beszel avec Swag

|

||||

## Expose Beszel with Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Beszel n'utilise pas d'authentification multifacteur. Exposer Beszel sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

- Beszel does not support multi-factor authentication. Exposing it on the internet could compromise connected machines. Only do this if you're using a system like [Authentik](/serveex/securite/authentik/). Otherwise, do not expose with SWAG—use a VPN like [Wireguard](/serveex/securite/wireguard) instead.

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Beszel via Swag.

|

||||

If you want to access Beszel remotely from all your devices, expose it using Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

📋 __Prerequisite:__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `beszel.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

You must have created a DNS subdomain like `beszel.mydomain.com` with a `CNAME` pointing to `mydomain.com`, and—unless you're using Cloudflare Zero Trust—you must have forwarded port `443` on your router to your server’s `443` port via [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Beszel :

|

||||

In Dockge, edit Swag's compose file and add Beszel’s network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- beszel # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

networks:

|

||||

# ...

|

||||

- beszel # network declared in the stack

|

||||

|

||||

networks:

|

||||

# ...

|

||||

beszel: # Nom du réseau déclaré dans la stack

|

||||

name: beszel_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

beszel:

|

||||

name: beszel_default # actual external network name

|

||||

external: true

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Redeploy the stack and wait for Swag to become fully operational.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de beszel est `beszel_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- We assume the network name is `beszel_default`. You can check connectivity by visiting Swag's dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `beszel.subdomain.conf`.

|

||||

In Swag’s config folders, create `beszel.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

✨ __Tip:__ Use [File Browser](/serveex/files/file-browser) to browse and edit files instead of terminal commands.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/beszel.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

Press `i` to enter insert mode and paste:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -212,27 +215,21 @@ server {

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

# enable for ldap auth

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

# enable for Authelia

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

# enable for Authentik

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

@@ -241,15 +238,14 @@ server {

|

||||

set $upstream_port 8090;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

Press `Esc`, type `:x`, and hit `Enter` to save and exit.

|

||||

|

||||

Et voilà, vous avez exposé Beszel !

|

||||

That’s it—Beszel is now exposed!

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `beszel.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

✨ You can protect this app with Authentik by opening `beszel.subdomain.conf` and removing the `#` in front of `include /config/nginx/authentik-server.conf;` and `include /config/nginx/authentik-location.conf;`. Don’t forget to [create an application and provider in Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

|

||||

@@ -8,19 +8,19 @@ main:

|

||||

# UpSnap

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer UpSnap

|

||||

- Exposer UpSnap avec Swag

|

||||

🎯 __Goals:__

|

||||

- Install UpSnap

|

||||

- Expose UpSnap with Swag

|

||||

::

|

||||

|

||||

[UpSnap](https://github.com/seriousm4x/UpSnap) est un conteneur permettant d'allumer, éteindre, ou mettre en veille vos machines à distance. Il utilise essentiellement le systeme de Wake-On-Lan (WoL) par le réseau et dispose d'autres fonctions avancées.

|

||||

[UpSnap](https://github.com/seriousm4x/UpSnap) is a container that allows you to remotely power on, shut down, or put your machines to sleep. It mainly uses Wake-On-Lan (WoL) over the network and offers advanced features.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

Structure des dossiers

|

||||

Folder structure

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -29,7 +29,7 @@ root

|

||||

└── data

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `upsnap` puis copiez collez ceci :

|

||||

Open Dockge, click on `compose`, name the stack `upsnap`, then copy and paste the following:

|

||||

|

||||

```yaml

|

||||

---

|

||||

@@ -55,7 +55,7 @@ services:

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

✨ __Tip:__ Add the watchtower label to each container to automate updates

|

||||

|

||||

```yaml

|

||||

services:

|

||||

@@ -65,74 +65,74 @@ services:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Renseignez le `.env`, par exemple :

|

||||

Fill in the `.env`, for example:

|

||||

|

||||

```properties

|

||||

RANGE=192.168.1.0/24 # scan toutes les machines sur le réseau local ayant une adresse IP comprise entre 192.168.0.1 et 192.168.1.255

|

||||

DNS=192.168.1.1 # IP du dns à utiliser pour résoudre les noms de domaines, ici dans l'exemple c'est généralement l'IP du routeur

|

||||

RANGE=192.168.1.0/24 # scans all devices on the local network with an IP between 192.168.0.1 and 192.168.1.255

|

||||

DNS=192.168.1.1 # DNS IP to resolve domain names, typically your router’s IP

|

||||

```

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:8095`. Vous n'avez plus qu'à suivre les instructions pour créer votre compte !

|

||||

Deploy the container and go to `http://yourserverip:8095`. Just follow the steps to create your account!

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer UpSnap avec Swag

|

||||

## Exposing UpSnap with Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- UpSnap n'utilise pas d'authentification multifacteur. Exposer UpSnap sur internet pourrait compromettre les machines auxquel il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

- UpSnap does not support multi-factor authentication. Exposing it on the internet could compromise connected machines. Do this only if you're using a multi-factor authentication system like [Authentik](/serveex/securite/authentik/). Otherwise, avoid exposing it with SWAG and use a VPN like [Wireguard](/serveex/securite/wireguard) instead.

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer UpSnap via Swag.

|

||||

You may want to access it remotely from all your devices. To do so, we'll expose UpSnap via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

📋 __Beforehand:__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `upsnap.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

We assume you've created a subdomain in your [DNS zone](/generalites/dns), such as `upsnap.yourdomain.com` with a `CNAME` to `yourdomain.com`. Also, unless you're using Cloudflare Zero Trust, you should have already forwarded port `443` from your router to port `443` on your server in your [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de UpSnap :

|

||||

Go to Dockge, and edit the SWAG compose by adding the UpSnap network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

networks: # Connects the container to the custom network

|

||||

# ...

|

||||

- upsnap # Nom du réseau déclaré dans la stack

|

||||

- upsnap # Network name declared in the stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

networks: # Defines the custom network

|

||||

# ...

|

||||

upsnap: # Nom du réseau déclaré dans la stack

|

||||

name: upsnap_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

upsnap: # Network name declared in the stack

|

||||

name: upsnap_default # Actual name of the external network

|

||||

external: true # Indicates it's an external network

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Restart the stack by clicking "deploy" and wait for SWAG to be fully operational.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de upsnap est `upsnap_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- Here we assume the network name for upsnap is `upsnap_default`. You can check the connection in the SWAG dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `upsnap.subdomain.conf`.

|

||||

In the Swag folders, create the file `upsnap.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

✨ __Tip:__ You can use [File Browser](/serveex/files/file-browser) to navigate your files and edit documents instead of using terminal commands.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/upsnap.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

Enter edit mode by pressing `i`, and paste the following configuration:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -185,10 +185,10 @@ server {

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

Press `Escape`, then save and exit by typing `:x` and pressing `Enter`.

|

||||

|

||||

Et voilà, vous avez exposé UpSnap !

|

||||

And that’s it — you’ve exposed UpSnap!

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `upsnap.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

✨ You can protect this app with Authentik by opening `upsnap.subdomain.conf` and removing the `#` in front of `include /config/nginx/authentik-server.conf;`{lang=nginx} and `include /config/nginx/authentik-location.conf;`{lang=nginx}. Don’t forget to [create an application and provider in Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

|

||||

Reference in New Issue

Block a user