Fully translated (but some work to do about urls)

This commit is contained in:

@@ -12,7 +12,7 @@ main:

|

||||

---

|

||||

cta:

|

||||

- Access the Docs

|

||||

- /apropos/bienvenue

|

||||

- /about/welcome

|

||||

secondary:

|

||||

- Discord →

|

||||

- https://discord.gg/jvhardware

|

||||

|

||||

398

content/3.serveex/2.coeur/3.swag.md

Normal file

398

content/3.serveex/2.coeur/3.swag.md

Normal file

@@ -0,0 +1,398 @@

|

||||

---

|

||||

navigation: true

|

||||

title: SWAG

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# SWAG

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Swag

|

||||

- Activer le SSL

|

||||

- Accéder au tableau de bord

|

||||

- Configurer le blocage régional

|

||||

- Exposer Dockge

|

||||

::

|

||||

|

||||

[Swag](https://docs.linuxserver.io/general/swag/) est le noyau de ce homelab. C'est un reverse proxy puissant qui permet d'exposer des services sur le net via un ou des noms de domaines, en se chargeant de l'émission des certificats SSL (pour garder des connexions chiffrées), du routage des requêtes et de la sécurisation des accès (par authent HTTP ou par SSO comme Authelia ou Authentik). Toute la doc nécessaire ce [situe ici](https://docs.linuxserver.io/general/swag).

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- SWAG n'a pour utilité que l'exposition de vos services sur internet. C'est à dire, y accéder via une url publique du type `https://service.mondomaine.fr`. Si vous ne souhaitez pas exposer vos services et plutôt utiliser systématiquement un VPN pour vous connecter à vos services à distance, vous pouvez directement aller [par ici](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

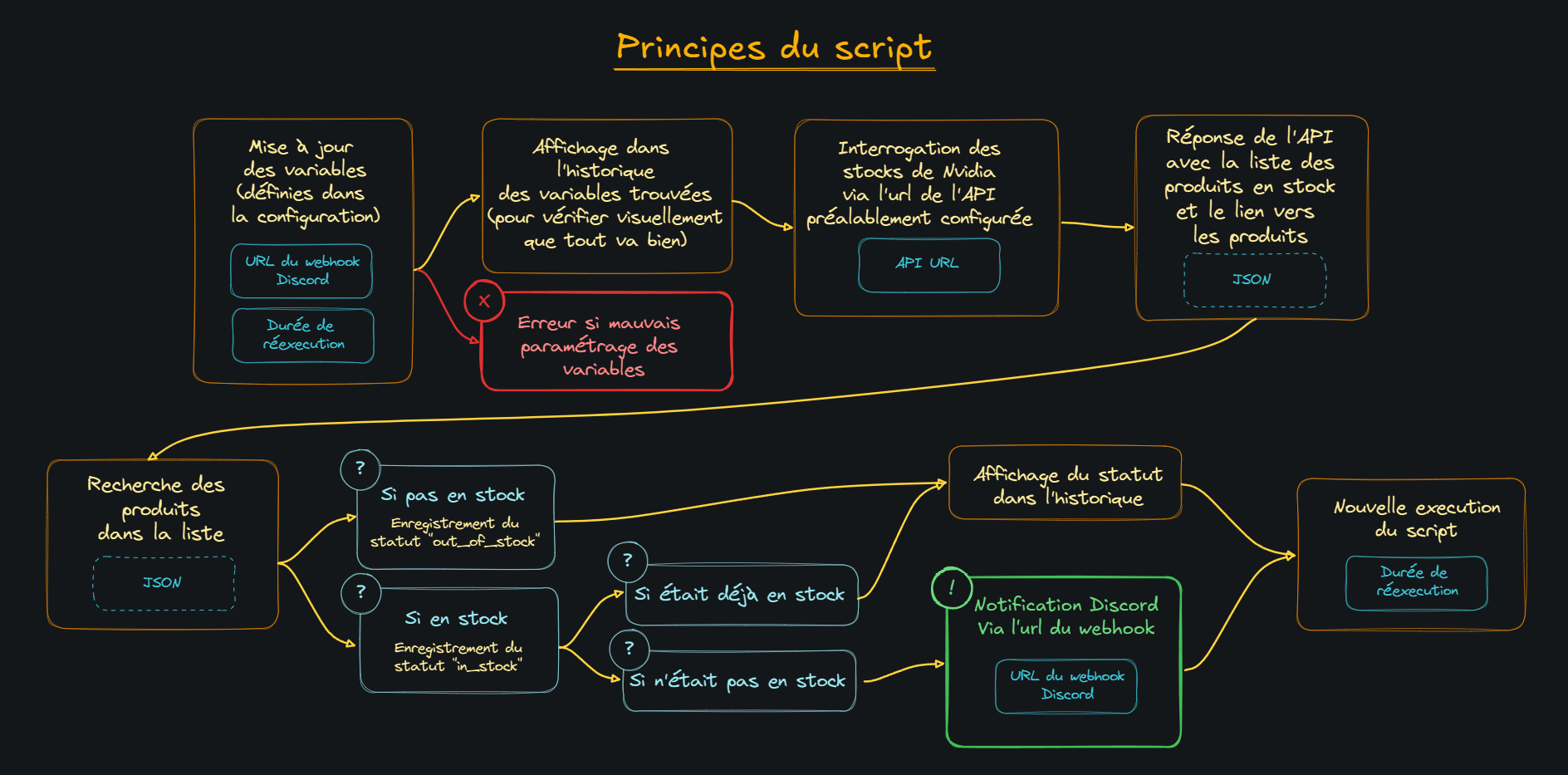

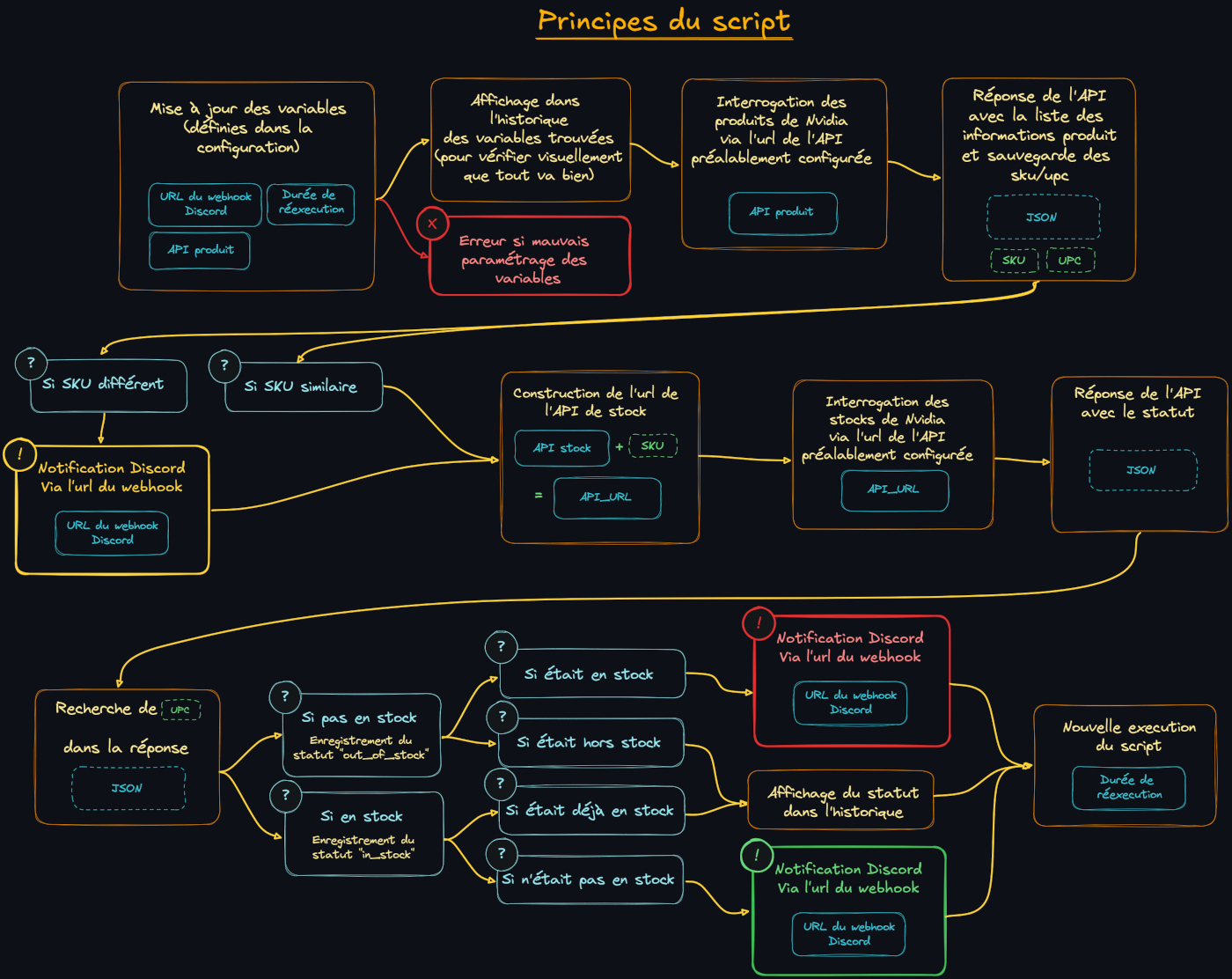

Ci-dessous, vous trouverez un exemple, exposant Dockge. Nous installerons SWAG, ainsi que le mod dbip servant à bloquer les connexions en fonction de la géoloc, ainsi que le mod dashboard qui permet de piloter le fonctionnement de swag, fail2ban et la géoloc.

|

||||

|

||||

**Principe d'un reverse proxy et application dans notre cas :**

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

::alert{type="info" icon="exclamation-circle"}

|

||||

:::list{type="info"}

|

||||

- Ce tutoriel part du principe que vous avez un nom de domaine qui pointe vers votre serveur, et que votre box a une règle NAT qui redirige le port `443` vers l'adresse IP et le port `443` de votre serveur. Le nom de domaine d'exemple sera `mondomaine.fr`.

|

||||

:::

|

||||

::

|

||||

|

||||

Plan des fichiers que nous allons modifier :

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── swag

|

||||

├── config

|

||||

│ ├── dns-conf

|

||||

│ │ └── ovh.ini

|

||||

│ └── nginx

|

||||

│ ├── dbip.conf

|

||||

│ ├── nginx.conf

|

||||

│ └── proxy-confs

|

||||

│ └── dockge.subdomain.conf

|

||||

├── compose.yml

|

||||

└── .env

|

||||

```

|

||||

|

||||

Ouvrez Dockge dans votre navigateur, cliquez sur `compose`, nommez la stack `swag` et copiez la conf ci-dessous

|

||||

|

||||

``` yaml

|

||||

---

|

||||

services:

|

||||

swag:

|

||||

image: lscr.io/linuxserver/swag:latest

|

||||

container_name: swag

|

||||

cap_add:

|

||||

- NET_ADMIN

|

||||

env_file:

|

||||

- .env

|

||||

environment:

|

||||

- TZ=Europe/Paris

|

||||

- URL=${DOMAIN}

|

||||

- EXTRA_DOMAINS=${DOMAINS}

|

||||

- SUBDOMAINS=wildcard # couvre les sous-domaines

|

||||

- VALIDATION=dns

|

||||

- DNSPLUGIN=${PLUGIN}

|

||||

- EMAIL=${EMAIL}

|

||||

- DOCKER_MODS=linuxserver/mods:swag-dbip|linuxserver/mods:swag-dashboard|linuxserver/mods:swag-auto-reload

|

||||

volumes:

|

||||

- /docker/swag/config:/config

|

||||

ports:

|

||||

- 80:80

|

||||

- 443:443

|

||||

- 81:81 # Nécessaire pour le dashboard

|

||||

restart: unless-stopped

|

||||

networks:

|

||||

- swag

|

||||

|

||||

networks:

|

||||

swag:

|

||||

name: swag_default

|

||||

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__

|

||||

ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Puis dans le `.env` :

|

||||

|

||||

```properties

|

||||

DOMAIN=

|

||||

DOMAINS=

|

||||

EMAIL=

|

||||

PLUGIN=

|

||||

```

|

||||

|

||||

Remplissez comme suit

|

||||

|

||||

| Propriété | Valeur | Exemples |

|

||||

|--------------------------|---------------------------------------------------------------------------|-----------------------|

|

||||

| ` DOMAIN`{lang=properties} | Votre domaine (cela couvre aussi tous les sous-domaines) | `mondomaine.fr` |

|

||||

| ` DOMAINS`{lang=properties} | Vos éventuels autres domaines | `monsecondomaine.fr` |

|

||||

| ` EMAIL`{lang=properties} | Votre email, pour générer le certificat | `votre@email.fr` |

|

||||

| ` PLUGIN`{lang=properties} | Le plugin pour générer le certificat, lié à votre [fournisseur de zone DNS](https://docs.linuxserver.io/general/swag/) | `ovh`<br>`cloudflare` |

|

||||

|

||||

Ici nous partons du principe que votre zone DNS est chez OVH. Déployez la stack une premiere fois. Dans les logs vous verrez qu'il n'arrivera pas à créer de certificat SSL car le fichier ovh.ini renvoi une erreur. Arretez la stack.

|

||||

|

||||

En CLI, allez dans le dossier dns-conf et éditez le fichier `ovh.ini` :

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce pour les allergiques au terminal :__

|

||||

vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/dns-conf/ovh.ini

|

||||

```

|

||||

|

||||

Voici ce qui s'affiche :

|

||||

|

||||

```properties

|

||||

# Instructions: https://github.com/certbot/certbot/blob/master/certbot-dns-ovh/certbot_dns_ovh/__init__.py#L20

|

||||

# Replace with your values

|

||||

dns_ovh_endpoint = ovh-eu

|

||||

dns_ovh_application_key =

|

||||

dns_ovh_application_secret =

|

||||

dns_ovh_consumer_key =

|

||||

```

|

||||

Authentifiez vous et créez [votre token ici](https://www.ovh.com/auth/?onsuccess=https%3A%2F%2Fwww.ovh.com%2Fauth%2Fapi%2FcreateToken).

|

||||

|

||||

Les permissions à configurer sont les suivantes :

|

||||

|

||||

* ``GET /domain/zone/*``

|

||||

* ``PUT /domain/zone/*``

|

||||

* ``POST /domain/zone/*``

|

||||

* ``DELETE /domain/zone/*``

|

||||

|

||||

Notez les 3 clés temporairement et renseignez le fichier `ovh.ini`. (avec vim, `i` pour passer en modif, `Echap` quand c'est fini, `:x` pour sauvegarder et quitter)

|

||||

|

||||

Sauvegardez et quittez le fichier.

|

||||

|

||||

Configurez aussi swag pour qu'il accède à DBIP, le module de gestion des accès par géolocalisation /Ouvrez le fichier nginx.conf

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/nginx.conf

|

||||

```

|

||||

|

||||

Et ajoutez la ligne suivante en dessous de la section `http` :

|

||||

|

||||

```nginx

|

||||

include /config/nginx/dbip.conf

|

||||

```

|

||||

|

||||

Relancez la stack dans Dockge, cette fois le certificat SSL est bien émis ! Vérifiez dans les logs que le serveur est bien ready.

|

||||

|

||||

## Dashboard

|

||||

---

|

||||

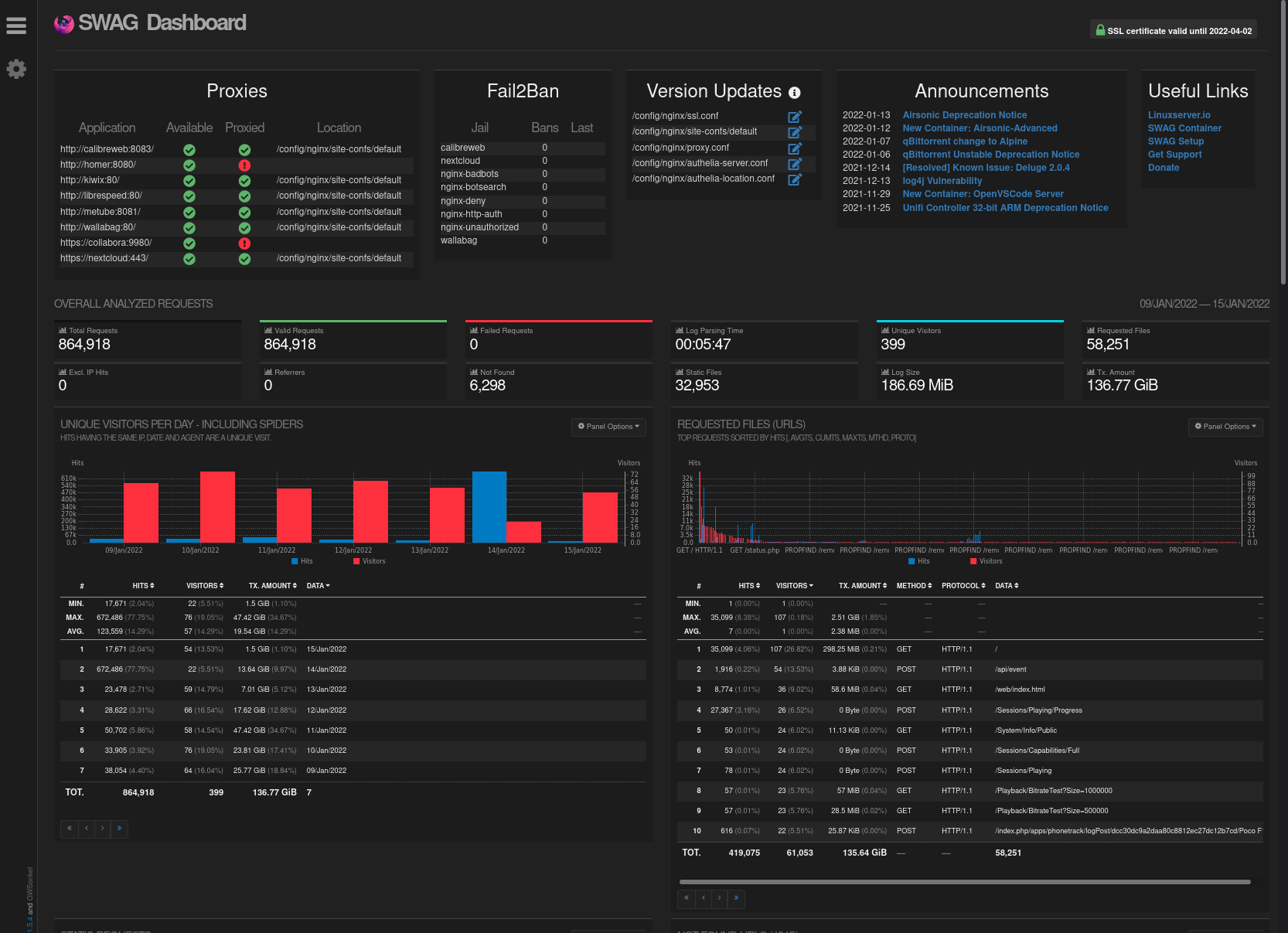

Accedez au dashboard via votre réseau local en tapant `http//ipdevotreserveur:81`

|

||||

A gauche, vous trouverez la liste des services actuellement "proxied" (aucun pour le moment). A droite, les IP bannies. En-dessous, une liste d'indicateurs. pour le détail, [c'est par ici](https://www.linuxserver.io/blog/introducing-swag-dashboard).

|

||||

|

||||

|

||||

|

||||

## DBIP

|

||||

---

|

||||

DBIP permet de bloquer les connexions en fonction des pays. Il s'appuie sur le fichier de config nommé `dbip.conf` dans `/docker/swag/config/nginx`. [Plus d'info ici](https://virtualize.link/secure/).

|

||||

|

||||

Dans cet exemple, nous allons le configurer pour bloquer une liste de pays connus pour etre à l'origine de la plupart des connexions malveillantes. Nous allons également configurer une variable au cas où nous souhaiterions permettre au réseau interne du serveur, au réseau local de votre box ainsi qu'à un éventuel vpn en 10.x.x.x de pouvoir accéder à vos services, mais pas directement à internet.

|

||||

|

||||

La configuration est activable ou désactivable pour chaque service qui sera proxied (voir exemple de Dockge plus bas).

|

||||

|

||||

Ouvrez `dbip.conf` :

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/dbip.conf

|

||||

```

|

||||

|

||||

Faites vos modifications ([voir documentation](https://github.com/linuxserver/docker-mods/tree/swag-dbip)), ou prenez l'exemple suivant:

|

||||

|

||||

```nginx

|

||||

geoip2 /config/geoip2db/dbip-country-lite.mmdb {

|

||||

auto_reload 1w;

|

||||

$geoip2_data_continent_code continent code;

|

||||

$geoip2_data_country_iso_code country iso_code;

|

||||

}

|

||||

|

||||

# Country Codes: https://en.wikipedia.org/wiki/ISO_3166-2

|

||||

|

||||

map $geoip2_data_country_iso_code $geo-whitelist {

|

||||

# default yes;

|

||||

# Example for whitelisting a country, comment out 'default yes;' above and uncomment 'default no;' and the whitelisted country below

|

||||

default no;

|

||||

FR yes;

|

||||

}

|

||||

|

||||

map $geoip2_data_country_iso_code $geo-blacklist {

|

||||

default yes;

|

||||

# Example for blacklisting a country, uncomment the blacklisted country below

|

||||

CN no; #China

|

||||

RU no; #Russia

|

||||

HK no; #Hong Kong

|

||||

IN no; #India

|

||||

IR no; #Iran

|

||||

VN no; #Vietnam

|

||||

TR no; #Turkey

|

||||

EG no; #Egypt

|

||||

MX no; #Mexico

|

||||

JP no; #Japan

|

||||

KR no; #South Korea

|

||||

KP no; #North Korea

|

||||

PE no; #Peru

|

||||

BR no; #Brazil

|

||||

UA no; #Ukraine

|

||||

ID no; #Indonesia

|

||||

TH no; #Thailand

|

||||

}

|

||||

|

||||

geo $lan-ip {

|

||||

default no;

|

||||

10.0.0.0/8 yes;

|

||||

172.16.0.0/12 yes;

|

||||

192.168.0.0/16 yes;

|

||||

127.0.0.1 yes;

|

||||

}

|

||||

```

|

||||

|

||||

Sauvegardez et quittez. Redémarrez la stack.

|

||||

|

||||

Dans les fichiers de conf des domaines (section suivante), vous pourrez activer ou désactiver la whitelist ou la blacklist ([voir documentation ici](https://www.forum-nas.fr/threads/tuto-installer-swag-en-docker-reverse-proxy.15057/)). Dans notre cas, la whitelist laisse uniquement passer les requêtes françaises. La blacklist laisse passer tout le monde sauf la liste de pays mentionnée. On utilisera donc la blacklist, sur ce modèle :

|

||||

|

||||

```nginx

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name some-app.*;

|

||||

include /config/nginx/ssl.conf;

|

||||

client_max_body_size 0;

|

||||

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

location / {

|

||||

```

|

||||

|

||||

|

||||

## Exposer Dockge

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Prérequis :__ <br/></br>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `dockge.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

Il s'agit maintenant d'exposer Dockge sur internet, afin de pouvoir y accéder et gérer vos conteneurs sans que vous soyez chez vous. Pour cela, nous partons du principe que vous avez configuré un sous domaine `dockge.mondomaine.fr` dans votre zone DNS dont le `CNAME` pointe sur `mondomaine.fr`.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Dockge n'utilise pas d'authentification multifacteur. Exposer Dockge sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Ouvrez le fichier dockge.subdomain.conf :

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/dockge.subdomain.conf

|

||||

```

|

||||

|

||||

Paramétrez le comme tel :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

# indique que le sous-domaine doit être dirigé

|

||||

server_name dockge.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

# indique que les pays dans la blacklist sont intedits

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

|

||||

set $upstream_app dockge; # Nom du conteneur

|

||||

set $upstream_port 5001; # Port interne conteneur

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

Sauvegardez et quittez. La configuration va se mettre à jour en quelques secondes.

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Par défaut, SWAG ne connait pas le nom "dockge". Pour qu'il puisse y accéder, vous devez rajouter le réseau de dockge dans le `compose.yml` de SWAG.

|

||||

:::

|

||||

::

|

||||

|

||||

Rendez-vous sur la stack de SWAG, puis cliquez sur `éditer`, et ajouter le réseau de dockge dans le fichier de conf sur ce modele (les champs `networks`) :

|

||||

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: #...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

- dockge # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

#...

|

||||

dockge: # Nom du réseau déclaré dans la stack

|

||||

name: dockge_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de dockge est `dockge_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Déployez à nouveau la stack de SWAG.

|

||||

|

||||

Patientez puis tapez `https://dockge.mondomaine.fr` dans votre navigateur, vous devriez être redirigé vers dockge. Vous pouvez vérifier le statut du service via le dashboard (depuis votre réseau local, http://ipdevotreserveur:81)

|

||||

|

||||

|

||||

## Exposer un autre service avec SWAG

|

||||

---

|

||||

Swag dispose de modeles pour la plupart des services connus, nommés `nomduservice.subdomain.conf.sample`. Il vous suffit de créer le sous-domaine dans votre zone DNS chez votre registrar (comme OVH par exemple), de le faire pointer sur votre domaine principale (via un enregistrement CNAME) et de copier en renommant `nomduservice.subdomain.conf.sample` en `nomduservice.subdomain.conf`.

|

||||

|

||||

```shell

|

||||

cd /docker/swag/config/proxy-confs

|

||||

sudo cp nomduservice.subdomain.conf.sample nomduservice.subdomain.conf

|

||||

```

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __Si le sous domaine n'est pas redirigé correctement__

|

||||

:::

|

||||

- éditez le fichier et vérifiez notamment le nom du conteneur dans `set $upstream_app nomduconteneur;`{lang=nginx}

|

||||

|

||||

- vérifiez que vous avez bien ajouté le réseau du conteneur dans le `compose.yml` de SWAG.

|

||||

::

|

||||

|

||||

Vous pouvez aussi choisir le sous-domaine en changeant la variable `server_name votresousdomaine.*;`{lang=nginx} et en renommant le fichier `votresousdomaine.subdomain.conf`.

|

||||

@@ -1,223 +0,0 @@

|

||||

---

|

||||

navigation: true

|

||||

title: SWAG

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# SWAG

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Goals:__

|

||||

- Install Swag

|

||||

- Enable SSL

|

||||

- Access the dashboard

|

||||

- Configure regional blocking

|

||||

- Expose Dockge

|

||||

::

|

||||

|

||||

[Swag](https://docs.linuxserver.io/general/swag/) is the core of this homelab. It is a powerful reverse proxy that allows you to expose services on the internet via domain names, handling SSL certificates, request routing, and access security. Full documentation is [available here](https://docs.linuxserver.io/general/swag).

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- SWAG is only useful if you plan to expose your services on the internet (e.g., `https://service.mydomain.com`). If you prefer to use a VPN instead, skip to [this section](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Below is an example for exposing Dockge. We'll install SWAG, the dbip mod for geo-blocking, and the dashboard mod for managing SWAG, fail2ban, and geolocation.

|

||||

|

||||

**What is a reverse proxy and how it works for us:**

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

::alert{type="info" icon="exclamation-circle"}

|

||||

:::list{type="info"}

|

||||

- This tutorial assumes you have a domain name pointing to your server, and a NAT rule forwarding port `443` to your server. Example domain: `mydomain.com`.

|

||||

:::

|

||||

::

|

||||

|

||||

File structure we'll edit:

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── swag

|

||||

├── config

|

||||

│ ├── dns-conf

|

||||

│ │ └── ovh.ini

|

||||

│ └── nginx

|

||||

│ ├── dbip.conf

|

||||

│ ├── nginx.conf

|

||||

│ └── proxy-confs

|

||||

│ └── dockge.subdomain.conf

|

||||

├── compose.yml

|

||||

└── .env

|

||||

```

|

||||

|

||||

Open Dockge, click `compose`, name the stack `swag`, and paste this config:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

image: lscr.io/linuxserver/swag:latest

|

||||

container_name: swag

|

||||

cap_add:

|

||||

- NET_ADMIN

|

||||

env_file:

|

||||

- .env

|

||||

environment:

|

||||

- TZ=Europe/Paris

|

||||

- URL=${DOMAIN}

|

||||

- EXTRA_DOMAINS=${DOMAINS}

|

||||

- SUBDOMAINS=wildcard # couvre les sous-domaines

|

||||

- VALIDATION=dns

|

||||

- DNSPLUGIN=${PLUGIN}

|

||||

- EMAIL=${EMAIL}

|

||||

- DOCKER_MODS=linuxserver/mods:swag-dbip|linuxserver/mods:swag-dashboard|linuxserver/mods:swag-auto-reload

|

||||

volumes:

|

||||

- /docker/swag/config:/config

|

||||

ports:

|

||||

- 80:80

|

||||

- 443:443

|

||||

- 81:81 # Nécessaire pour le dashboard

|

||||

restart: unless-stopped

|

||||

networks:

|

||||

- swag

|

||||

|

||||

networks:

|

||||

swag:

|

||||

name: swag_default

|

||||

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Tip:__

|

||||

Add a watchtower label to auto-update containers:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

```

|

||||

::

|

||||

|

||||

In your `.env`:

|

||||

|

||||

```properties

|

||||

DOMAIN=

|

||||

DOMAINS=

|

||||

EMAIL=

|

||||

PLUGIN=

|

||||

```

|

||||

|

||||

Fill in the values:

|

||||

|

||||

| Property | Value | Examples |

|

||||

|-----------|-------|----------|

|

||||

| DOMAIN | Your main domain | mydomain.com |

|

||||

| DOMAINS | Other domains (if any) | seconddomain.com |

|

||||

| EMAIL | Your email for SSL | you@email.com |

|

||||

| PLUGIN | Your DNS provider's plugin | ovh, cloudflare |

|

||||

|

||||

Edit `ovh.ini`:

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/dns-conf/ovh.ini

|

||||

```

|

||||

|

||||

```properties

|

||||

dns_ovh_endpoint = ovh-eu

|

||||

dns_ovh_application_key =

|

||||

dns_ovh_application_secret =

|

||||

dns_ovh_consumer_key =

|

||||

```

|

||||

|

||||

Generate your token [here](https://www.ovh.com/auth/?onsuccess=https%3A%2F%2Fwww.ovh.com%2Fauth%2Fapi%2FcreateToken). Required permissions:

|

||||

|

||||

* GET /domain/zone/*

|

||||

* PUT /domain/zone/*

|

||||

* POST /domain/zone/*

|

||||

* DELETE /domain/zone/*

|

||||

|

||||

Now configure dbip:

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/nginx.conf

|

||||

```

|

||||

|

||||

Add this under `http`:

|

||||

|

||||

```nginx

|

||||

include /config/nginx/dbip.conf

|

||||

```

|

||||

|

||||

Restart the stack.

|

||||

|

||||

## Dashboard

|

||||

---

|

||||

Access the dashboard at `http://yourserverip:81`. Details [here](https://www.linuxserver.io/blog/introducing-swag-dashboard).

|

||||

|

||||

## DBIP

|

||||

---

|

||||

Geo-block config example:

|

||||

|

||||

```nginx

|

||||

# ... (Same geo-block nginx example as before)

|

||||

```

|

||||

|

||||

## Exposing Dockge

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Prerequisites:__ A subdomain `dockge.mydomain.com` with CNAME pointing to `mydomain.com`, and NAT port 443 properly configured.

|

||||

::

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Dockge lacks MFA. Only expose it with MFA (e.g., Authentik). Otherwise, use VPN.

|

||||

:::

|

||||

::

|

||||

|

||||

Configure `dockge.subdomain.conf` as:

|

||||

|

||||

```nginx

|

||||

# ... (Same nginx reverse proxy config)

|

||||

```

|

||||

|

||||

Edit SWAG’s `compose.yml` to add Dockge's network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

# ...

|

||||

networks:

|

||||

- dockge

|

||||

|

||||

networks:

|

||||

dockge:

|

||||

name: dockge_default

|

||||

external: true

|

||||

```

|

||||

|

||||

Redeploy SWAG. Access Dockge via `https://dockge.mydomain.com`.

|

||||

|

||||

## Exposing Other Services

|

||||

---

|

||||

SWAG includes many sample confs: `service.subdomain.conf.sample`. Duplicate and configure them:

|

||||

|

||||

```shell

|

||||

cd /docker/swag/config/proxy-confs

|

||||

sudo cp service.subdomain.conf.sample service.subdomain.conf

|

||||

```

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __If subdomain isn’t routing correctly:__

|

||||

:::

|

||||

- Check container name in `set $upstream_app ...;`

|

||||

- Ensure the service’s network is added to SWAG’s `compose.yml`

|

||||

::

|

||||

@@ -1,6 +1,6 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Automatisation

|

||||

title: Automation

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

@@ -8,26 +8,26 @@ main:

|

||||

# Servarr

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Automatiser les téléchargements de films et de séries avec Radarr, Sonarr, Bazarr, Prowlarr et Overseerr.

|

||||

🎯 __Goals:__

|

||||

- Automate movie and TV show downloads using Radarr, Sonarr, Bazarr, Prowlarr, and Overseerr.

|

||||

::

|

||||

|

||||

[Servarr](https://wiki.servarr.com/) est une collection d'applications développées dans le but d'automatiser le téléchargement, la mise à jour et la gestions des media. Ici nous allons porter notre attention sur les films et séries avec comme objectif :

|

||||

- Pouvoir choisir un film dans un catalogue via une interface web

|

||||

- N'avoir plus rien à faire à part en profiter quelques minutes plus tard sur Plex

|

||||

[Servarr](https://wiki.servarr.com/) is a suite of applications developed to automate the downloading, updating, and management of media. Here, we'll focus on movies and TV shows with the goal of:

|

||||

- Selecting a movie from a catalog through a web interface.

|

||||

- Sitting back and enjoying it on Plex a few minutes later.

|

||||

|

||||

Simple.

|

||||

|

||||

|

||||

|

||||

Je vous propose de déployer la stack puis nous verrons par la suite la configuration de chacune des apps et leur fonctionnement.

|

||||

We’ll start by deploying the stack and then proceed to configure each app and understand how they work.

|

||||

|

||||

## Installer les apps

|

||||

## Install the Apps

|

||||

---

|

||||

|

||||

### Docker compose

|

||||

### Docker Compose

|

||||

|

||||

Structure des dossiers :

|

||||

Folder structure:

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -54,8 +54,7 @@ root

|

||||

└── library

|

||||

```

|

||||

|

||||

Ouvrez dockge et votre stack `plex`. Modifiez le compose comme ceci :

|

||||

|

||||

Open Docker and your `plex` stack. Modify the compose file as follows:

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

@@ -162,7 +161,7 @@ services:

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

✨ Add the Watchtower label to each container to automate updates

|

||||

|

||||

```yaml

|

||||

services:

|

||||

@@ -175,9 +174,10 @@ services:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

```

|

||||

::

|

||||

|

||||

Renseignez le `.env` avec les variables ci-dessous

|

||||

Set your `.env` file with the variables below:

|

||||

|

||||

```properties

|

||||

PUID=

|

||||

@@ -185,251 +185,247 @@ GUID=

|

||||

MEDIA_PATH=

|

||||

```

|

||||

|

||||

| Variable | Valeur | Exemples |

|

||||

|-----------------------------|---------------------------------------------------------------------------------------------------------------------------------------------------|------------------------------|

|

||||

| `PUID`{lang=properties} | A renseigner avec les infos de votre user (trouvables via la commande `id nomdutilisateur`{lang=shell}) | `1000` |

|

||||

| `GUID`{lang=properties} | A renseigner avec les infos de votre user (trouvables via la commande `id nomdutilisateur`{lang=shell}) | `1000` |

|

||||

| `MEDIA_PATH`{lang=properties} | le chemin vers votre dossier media, ici : `/media`. Attention, il doit correspondre aussi à celui qu'utilise Qbittorrent. | `/media` |

|

||||

| Variable | Description | Example |

|

||||

|----------------|-------------------------------------------------------------------------------------------------|-------------|

|

||||

| `PUID` | Set using your user info (check with `id yourusername`) | `1000` |

|

||||

| `GUID` | Same as above | `1000` |

|

||||

| `MEDIA_PATH` | Path to your media folder, here: `/media`. It must match the one used by Qbittorrent. | `/media` |

|

||||

|

||||

Déployez la stack.

|

||||

Deploy the stack.

|

||||

|

||||

### Paramétrer Radarr

|

||||

### Configure Radarr

|

||||

---

|

||||

Radarr est une app qui permet de requêter à votre place vos sources de torrent et de définir quel type de release vous souhaitez télécharger en priorité. Radarr permet aussi de mettre à jour vos films si une meilleure version est disponible.

|

||||

|

||||

Maintenant que vous avez déployé la stack, vous pouvez vous rendre sur `http://ipduserveur:7878`.

|

||||

Radarr queries your torrent sources and lets you define the type of releases to prioritize. It can also upgrade your movies if a better version is available.

|

||||

|

||||

Once deployed, visit `http://yourserverip:7878`.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

Créez vous un compte, choisissez bien *forms login*.

|

||||

Create an account and choose *forms login*.

|

||||

|

||||

##### Ajouter un *root folder*

|

||||

##### Add a *root folder*

|

||||

|

||||

- Dans le menu à gauche, cliquez sur *Settings > Media Management*.

|

||||

- Ajoutez un *root folder*, choisisez `/media/movies`

|

||||

- Go to *Settings > Media Management*.

|

||||

- Add a root folder and select `/media/movies`.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention :__ Si vous avez déjà des films dans `movies` issus de Qbittorrent, ne les ajoutez pas dans Sonarr si ce dernier vous le propose. Radarr risque de les modifier ce qui entrainerait l'arrêt du seed par Qbittorrent.

|

||||

- __Warning:__ If you already have movies in `movies` from Qbittorrent, do not let Radarr add them. Radarr might modify them, which could stop seeding in Qbittorrent.

|

||||

:::

|

||||

::

|

||||

|

||||

##### Configurer les profils

|

||||

##### Configure Profiles

|

||||

|

||||

Dans le menu *Settings > Profiles*, vous trouverez les profils par défaut de Radarr. Comprendre que lorsque vous faites une requete, vous demandez un de ces profils. Ainsi, radarr va chercher en priorité le parametre le plus élevé, puis s'il ne trouve pas, il va passer à celui d'en dessous etc. Vous pouvez par exemple régler comme ceci pour le profile "any", en décochant tout sauf ce qui est sur l'image, et en les mettant dans le même ordre. Avec ce profil "any", Radarr va chercher en priorité du 4K REMUX (meilleure qualité), puis s'il ne trouve pas, il va passer au critère du dessous.

|

||||

Go to *Settings > Profiles*. These are your default quality profiles. When you make a request, you're selecting one of these. For example, configure the “any” profile by unchecking everything except what is shown in the image and ordering them accordingly. This makes Radarr search for 4K REMUX first, then go down the list if unavailable.

|

||||

|

||||

|

||||

|

||||

##### Ajouter Qbittorrent

|

||||

##### Add Qbittorrent

|

||||

|

||||

Dans *Settings > Downloads Clients* vous allez ajouter Qbittorrent.

|

||||

In *Settings > Download Clients*, add Qbittorrent.

|

||||

|

||||

- Renseignez le *Host* avec l'IP de votre serveur et précisez le port de la webui, si vous avez suivi mon tuto c'est le `5695`.

|

||||

- Renseignez le *Username* et le *Password* de votre interface Qbittorrent.

|

||||

- Cliquez sur *test*.

|

||||

- Si tout est ok, cliquez sur *save*.

|

||||

- Use your server IP as *Host* and port `5695` if following this guide.

|

||||

- Provide your Qbittorrent *Username* and *Password*.

|

||||

- Click *Test*.

|

||||

- If successful, click *Save*.

|

||||

|

||||

##### Connect to Plex

|

||||

|

||||

##### Connecter à Plex

|

||||

Go to *Settings > Connect*, add a new connection and choose *Plex Media Server*.

|

||||

|

||||

Dans *Settings > Connect*, ajoutez une nouvelle connexion, choisissez *Plex Media Server*.

|

||||

- Dans *Host* mettez `plex` ou l'adresse IP de votre serveur.

|

||||

- Dans port mettez `32400`.

|

||||

- Cliquez sur le bouton bleu "authenticate with Plex.tv" et authentifiez vous avec votre compte Plex.

|

||||

- Appuyez sur le bouton *test*.

|

||||

- Si tout est ok, appuyez sur le bouton *save*.

|

||||

- Use `plex` or your server IP for *Host*.

|

||||

- Port: `32400`

|

||||

- Click the blue "authenticate with Plex.tv" button and log into Plex.

|

||||

- Press *Test*, then *Save* if successful.

|

||||

|

||||

##### Get API Key for Prowlarr and Overseerr

|

||||

|

||||

- Go to *Settings > General* and copy your *API Key* for later use.

|

||||

|

||||

##### Récupérer la clé API pour Prowlarr et Overserr

|

||||

|

||||

- Dans *Settings > General*, copiez la *API Key* et notez la précieusement.

|

||||

|

||||

### Paramétrer Sonarr

|

||||

### Configure Sonarr

|

||||

---

|

||||

Sonarr est une app qui permet de requêter à votre place vos sources de torrent et de définir quel type de release vous souhaitez télécharger en priorité. Radarr permet aussi de mettre à jour vos séries si une meilleure version est disponible.

|

||||

|

||||

- Rendez-vous sur `http://ipduserveur:8989`.

|

||||

- Suivez exactement les mêmes étapes que pour Radarr, et en *root folder* mettez `/media/tvseries`.

|

||||

Sonarr queries torrent sources and defines what kind of TV series releases to prioritize. It also upgrades series when better versions are available.

|

||||

|

||||

- Visit `http://yourserverip:8989`.

|

||||

- Follow the same steps as for Radarr, but use `/media/tvseries` as the root folder.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

### Paramétrer Prowlarr

|

||||

### Configure Prowlarr

|

||||

---

|

||||

Prowlarr est un proxy qui permet de gérer vos sources de torrents et de les passer à Radarr et Sonarr.

|

||||

|

||||

Rendez-vous sur `http://ipduserveur:9696` et créez vous un compte en choisissant bien *forms login*.

|

||||

Prowlarr acts as a proxy to manage your torrent indexers and link them to Radarr and Sonarr.

|

||||

|

||||

Go to `http://yourserverip:9696` and create an account, using *forms login*.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

##### Add an Indexer

|

||||

|

||||

##### Ajouter une source

|

||||

- Go to the *Indexers* section and add your torrent indexer.

|

||||

|

||||

- Dans la section *Indexers*, ajoutez l'indexer de votre source de torrent.

|

||||

##### Add Radarr and Sonarr

|

||||

|

||||

##### Ajouter Radarr et Sonarr

|

||||

In *Settings > Apps*, add Radarr and Sonarr with the following details:

|

||||

|

||||

Dans la section *Settings > Apps*, ajoutez Radarr et Sonarr avec les informations ci-dessous :

|

||||

- Prowlarr Server : `http://prowlarr:9696` (ou remplacez prowlarr par l'IP de votre serveur)

|

||||

- Sonarr / Radarr Server : `http://sonarr:8989` ou `http://radarr:7878`(ou remplacez sonarr/radarr par l'IP de votre serveur)

|

||||

- API Key, la clé que vous avez notée pour Radarr et celle de Sonarr.

|

||||

- Appuyez sur *Test*.

|

||||

- Si tout va bien, appuyez sur *Save*.

|

||||

- Prowlarr Server: `http://prowlarr:9696` (or use server IP)

|

||||

- Sonarr / Radarr Server: `http://sonarr:8989` or `http://radarr:7878`

|

||||

- API Key: use the one copied from Radarr and Sonarr.

|

||||

- Click *Test*, then *Save* if all goes well.

|

||||

|

||||

|

||||

### Paramétrer Bazarr

|

||||

### Configuring Bazarr

|

||||

---

|

||||

Bazarr est une app qui permet de chercher automatiquement les bons sous-titre dans les langues souhaitez pour tout les films et séries que Radarr et Sonarr ajoutent pour vous.

|

||||

Bazarr is an app that automatically searches for the correct subtitles in your preferred languages for all the movies and TV shows added by Radarr and Sonarr.

|

||||

|

||||

Rendez-vous sur `http://ipduserveur:9696`.

|

||||

Go to `http://yourserverip:9696`.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

Rendez-vous dans *Settings > General* et créez un identifiant et un mot de passe en utilisant le *forms login*.

|

||||

Go to *Settings > General* and create a username and password using *forms login*.

|

||||

|

||||

#### Ajouter un profil de langage

|

||||

#### Add a Language Profile

|

||||

|

||||

- Dans *Settings > Languages* cliquez sur le bouton rose *Add new profile* et nommez le.

|

||||

- Cliquez sur le bouton rose *Add Languages* et ajoutez les langues que vous souhaitez, par exemple *French* et *English*.

|

||||

- Sauvegardez et quittez.

|

||||

- En bas de l'ecran dans *Default Language For Newly Added Show*, cochez les deux cases et renseignez le profil que vous venez de créer.

|

||||

- In *Settings > Languages*, click the pink *Add new profile* button and name it.

|

||||

- Click the pink *Add Languages* button and add your preferred languages, e.g., *French* and *English*.

|

||||

- Save and exit.

|

||||

- At the bottom of the screen under *Default Language For Newly Added Show*, check both boxes and select the profile you just created.

|

||||

|

||||

- Enregistrez avec le bouton tout en haut de l'écran.

|

||||

- Save using the button at the top of the screen.

|

||||

|

||||

#### Ajouter des fournisseurs de sous-titre

|

||||

#### Add Subtitle Providers

|

||||

|

||||

- Dans *Settings > Providers*, ajoutez vos fournisseurs favoris, comme par exemple :

|

||||

- In *Settings > Providers*, add your preferred providers, for example:

|

||||

|

||||

|

||||

|

||||

- Enregistrez avec le bouton tout en haut de l'écran.

|

||||

- Save using the button at the top of the screen.

|

||||

|

||||

#### Ajouter Radarr et Sonarr

|

||||

#### Add Radarr and Sonarr

|

||||

|

||||

- Rendez-vous dans *Settings > Sonarr*

|

||||

- Dans *Adress*, mettez `sonarr` ou l'adresse IP du serveur.

|

||||

- Dans *Port* mettez `8989`.

|

||||

- Dans *API Key* mettez la clé API de Sonarr.

|

||||

- Cliquez sur *Test*.

|

||||

- Enregistrez avec le bouton tout en haut de l'écran.

|

||||

- Go to *Settings > Sonarr*

|

||||

- In *Address*, enter `sonarr` or your server's IP address.

|

||||

- In *Port*, enter `8989`.

|

||||

- In *API Key*, enter Sonarr’s API key.

|

||||

- Click *Test*.

|

||||

- Save using the button at the top of the screen.

|

||||

|

||||

Faites de même avec Radarr.

|

||||

Repeat the same steps for Radarr.

|

||||

|

||||

|

||||

### Paramétrer Overseerr

|

||||

### Configuring Overseerr

|

||||

---

|

||||

|

||||

[Overseerr](https://overseerr.dev/) est une application qui permet de naviguer dans un catalogue de film et de faire des requetes à Sonarr et à Radarr. Il suffit de naviguer dans les films ou séries, puis de cliquer sur *Demander*, et le film ou la série sera automatiquement téléchargée selon les paramètres de Radarr ou de Sonarr. Si le film ou la série n'est pas sortie, cela sera automatiquement téléchargé lorsque cela sera disponible. Ainsi, les épisodes d'une séerie arrivent automatiquement au fur et à mesure dans Plex sans aucune intervention manuelle.

|

||||

[Overseerr](https://overseerr.dev/) is an app that lets you browse a movie catalog and send requests to Sonarr and Radarr. Just browse movies or series, click *Request*, and the media will automatically be downloaded according to your Radarr or Sonarr settings. If the title hasn’t been released yet, it will be downloaded automatically when available. This way, episodes of a series appear in Plex without any manual intervention.

|

||||

|

||||

|

||||

|

||||

Rendez-vous sur `http://ipduserveur:5055` et authentifiez vous avec votre compte Plex.

|

||||

Go to `http://yourserverip:5055` and log in with your Plex account.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

#### Ajouter Radarr et Sonarr

|

||||

#### Add Radarr and Sonarr

|

||||

|

||||

Lorsque cela vous est demandé, ajoutez un serveur radarr :

|

||||

- Cochez *serveur par défaut*.

|

||||

- __Nom du serveur :__ Radarr

|

||||

- __Nom d'hôte ou adresse IP :__ `radarr` ou l'adresse IP de votre serveur

|

||||

- __Port :__ `7878`.

|

||||

- __Clé d'API :__ la clé API de Radarr.

|

||||

- Cliquez sur *Tester* en bas.

|

||||

When prompted, add a Radarr server:

|

||||

- Check *Default server*.

|

||||

- __Server name:__ Radarr

|

||||

- __Hostname or IP address:__ `radarr` or your server's IP

|

||||

- __Port:__ `7878`

|

||||

- __API Key:__ Radarr’s API key

|

||||

- Click *Test* at the bottom.

|

||||

|

||||

Si tout va bien, continuez à renseigner les champs.

|

||||

- __Profil de qualité :__ celui que vous avez configuré (par exemple, `any`).

|

||||

- __Dossier racine :__ le dossier de plex. Dans nos exemples : `/media/movies`.

|

||||

- __Disponibilité minimale :__ `Annoncé`. Ainsi, si un film n'est pas sorti, vous pouvez le demander et il sera automatiquement récupéré à sa sortie.

|

||||

- Cochez les 3 cases du bas.

|

||||

- Sauvegardez et continuez.

|

||||

If the test succeeds, continue filling in the fields:

|

||||

- __Quality Profile:__ the one you configured (e.g., `any`)

|

||||

- __Root Folder:__ the Plex folder. In our examples: `/media/movies`

|

||||

- __Minimum Availability:__ `Announced`. This allows requesting unreleased content and downloads it upon release.

|

||||

- Check all 3 boxes at the bottom.

|

||||

- Save and continue.

|

||||

|

||||

Puis faites de même avec Sonarr :

|

||||

- Cochez *serveur par défaut*.

|

||||

- __Nom du serveur :__ Radarr

|

||||

- __Nom d'hôte ou adresse IP :__ `sonarr` ou l'adresse IP de votre serveur

|

||||

- __Port :__ `8989`.

|

||||

- __Clé d'API :__ la clé API de Sonarr.

|

||||

- Cliquez sur *Tester* en bas.

|

||||

Now do the same for Sonarr:

|

||||

- Check *Default server*.

|

||||

- __Server name:__ Sonarr

|

||||

- __Hostname or IP address:__ `sonarr` or your server's IP

|

||||

- __Port:__ `8989`

|

||||

- __API Key:__ Sonarr’s API key

|

||||

- Click *Test* at the bottom.

|

||||

|

||||

Si tout va bien, continuez à renseigner les champs.

|

||||

- __Profil de qualité :__ celui que vous avez configuré (par exemple, `any`).

|

||||

- __Dossier racine :__ le dossier de plex. Dans nos exemples : `/media/tvseries`.

|

||||

- __Profil de langue :__ `Deprecated`.

|

||||

- Cochez les 4 cases du bas.

|

||||

- Sauvegardez et continuez.

|

||||

If the test succeeds, continue filling in the fields:

|

||||

- __Quality Profile:__ the one you configured (e.g., `any`)

|

||||

- __Root Folder:__ the Plex folder. In our examples: `/media/tvseries`

|

||||

- __Language Profile:__ `Deprecated`

|

||||

- Check all 4 boxes at the bottom.

|

||||

- Save and continue.

|

||||

|

||||

Et voilà ! Vous n'avez plus qu'à faire une demande d'un film et d'une serie, puis de vérifier dans qbittorrent ou dans radarr/sonarr que tout va bien. Dans quelques minutes, votre media sera sur Plex !

|

||||

And that’s it! Just request a movie or series, then check in qBittorrent or Radarr/Sonarr. Within a few minutes, your media will be available on Plex!

|

||||

|

||||

## Exposer Overseerr avec Swag

|

||||

## Exposing Overseerr with SWAG

|

||||

---

|

||||

|

||||

Il peut etre intéressant d'exposer Overseerr, si vous souhaitez pouvoir faire des requêtes depuis l'exterieur sans VPN, ou si vous avez partagé votre Bibliothèque Plex à des utilisateurs et que vous souhaitez qu'ils aient accès à Overseerr.

|

||||

It can be useful to expose Overseerr if you want to send requests from outside your network without a VPN, or if you've shared your Plex library with others and want them to have Overseerr access.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Nous partons du principe que vous avez le sous-domaine `films.mondomaine.fr` avec un `CNAME` qui pointe vers `films.fr` dans [zone DNS](/generalites/dns). Et que bien sûr, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), le port `443` de votre box pointe bien sur le port `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

- We assume you have the subdomain `films.mydomain.com` with a `CNAME` pointing to `films.fr` in your [DNS zone](/generalites/dns). And that [unless you’re using Cloudflare Zero Trust](/serveex/securite/cloudflare), port `443` on your router is forwarded to port `443` on your server via [NAT rules](/generalites/nat).

|

||||

:::

|

||||

::

|

||||

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau d'overseer, qui est celui de Plex car dans la stack Plex :

|

||||

Go to Dockge, edit the SWAG compose file, and add the Overseerr network, which is the same as Plex (since it’s in the Plex stack):

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

networks: # Connects the container to a custom network

|

||||

# ...

|

||||

- plex # Nom du réseau déclaré dans la stack

|

||||

- plex # Name of the network declared in the stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

networks: # Defines the custom network

|

||||

# ...

|

||||

plex: # Nom du réseau déclaré dans la stack

|

||||

name: plex_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

plex: # Name of the declared network

|

||||

name: plex_default # Actual name of the external network

|

||||

external: true # Indicates it’s an external network

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Restart the stack by clicking “Deploy” and wait until SWAG is fully operational.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Tautulli est `plex_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

- Here we assume the Tautulli network is named `plex_default`. You can verify the connection works by visiting the SWAG dashboard at `http://yourserverip:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Créez le fichier `films.subdomain.conf` et éditez le :

|

||||

Create and edit the file `films.subdomain.conf`:

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

✨ __Tip:__ you can use [File Browser](/serveex/files/file-browser) to browse and edit files instead of using terminal commands.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/films.subdomain.conf

|

||||

```

|

||||

|

||||

Rentrez en édition en appuyant sur `i`:

|

||||

Enter insert mode by pressing `i`:

|

||||

|

||||

```nginx

|

||||

## Version 2024/07/16

|

||||

@@ -490,14 +486,14 @@ server {

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tappant `:x`

|

||||

Press `Escape`, then type `:x` and press `Enter` to save and exit.

|

||||

|

||||

Patientez quelques minutes puis tapez dans votre navigateur `http://films.mondomaine.fr`.

|

||||

Wait a few minutes, then visit `http://films.mydomain.com` in your browser.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

- __If it fails:__ check your firewall rules.

|

||||

:::

|

||||

::

|

||||

|

||||

Et voilà, vous avez exposé Overseerr !

|

||||

And there you go, Overseerr is now publicly accessible!

|

||||

@@ -8,16 +8,16 @@ main:

|

||||

# Immich

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__ installer [Immich](https://immich.app/docs/overview/introduction) pour gérer vos photos sur tout vos appareils.

|

||||

🎯 __Goals:__ Install [Immich](https://immich.app/docs/overview/introduction) to manage your photos across all your devices.

|

||||

::

|

||||

|

||||

[Immich](https://immich.app/docs/overview/introduction) est une solution de gestion de photos et de vidéos que vous pouvez installer directement sur votre serveur. Cette solution remplace les clouds type Google Photo ou iCloud. Elle dispose de nombreuse fonctionnalités comme la reconnaissance de visage ou la géolocalisation.

|

||||

[Immich](https://immich.app/docs/overview/introduction) is a self-hosted photo and video management solution that replaces cloud services like Google Photos or iCloud. It offers powerful features like face recognition and geolocation.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

Folder structure

|

||||

|

||||

```console

|

||||

root

|

||||

@@ -28,81 +28,78 @@ root

|

||||

└── .env

|

||||

```

|

||||

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `immich` puis copiez collez le contenu du dernier `docker-compose.yml` [publié ici](https://github.com/immich-app/immich/blob/main/docker/docker-compose.yml).

|

||||

Open Dockge, click on `compose`, name the stack `immich`, then copy and paste the latest `docker-compose.yml` [published here](https://github.com/immich-app/immich/blob/main/docker/docker-compose.yml).

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention__ : n'ajoutez pas le label de Watchtower à la stack d'Immich. Immich étant une solution en perpetuelle évolution, des mises à jour automatiques risqueraient de casser votre installation.

|

||||

- __Warning__: Do not add the Watchtower label to the Immich stack. Immich evolves rapidly, and automatic updates may break your installation.

|

||||

:::

|

||||

::

|

||||

|

||||

Configurer le `.env` en copiant collant le contenu de la dernière version [publiée ici](https://github.com/immich-app/immich/blob/main/docker/example.env) et suivez les commentaires indiqués dans le fichier.

|

||||

|

||||

Configure the `.env` file by copying the latest version [from here](https://github.com/immich-app/immich/blob/main/docker/example.env) and follow the comments in the file.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Si vous avez un NAS ou un disque réseau partagé via [samba](/generalites/samba/) pour stocker vos données, remplacez la valeur de `UPLOAD_LOCATION`{lang=properties} par le chemin d'accès de votre dossier partagé.

|

||||

- If you're using a NAS or a network-shared drive via [Samba](/generalites/samba/) to store your data, replace the value of `UPLOAD_LOCATION`{lang=properties} with the path to your shared folder.

|

||||

:::

|

||||

::

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ si votre CPU/iGPU/GPU le supporte, Immich permet d'utiliser l'accélération matérielle pour lire les vidéos ou pour la reconnaissance d'images. Ces fonctionnalités peuvent tripler les performances d'Immich. Plus d'infos sur le [Transcoding](https://immich.app/docs/features/hardware-transcoding/) et sur le [Machine learning](https://immich.app/docs/features/ml-hardware-acceleration).

|

||||

✨ __Tip:__ If your CPU/iGPU/GPU supports it, Immich can use hardware acceleration for video playback and image recognition. This can triple performance. Learn more about [Transcoding](https://immich.app/docs/features/hardware-transcoding/) and [Machine Learning](https://immich.app/docs/features/ml-hardware-acceleration).

|

||||

::

|

||||

|

||||

Déployez le conteneur.

|

||||

Deploy the container.

|

||||

|

||||

Et voilà, vous pouvez vous connecter et suivre les instructions sur `http://ipduserveur:2283`

|

||||

You're done! You can connect and follow the setup instructions at `http://yourserverip:2283`.

|

||||

|

||||

## Exposer Immich avec Swag

|

||||

## Exposing Immich with SWAG

|

||||

---

|

||||

Tout l'intérêt d'une telle solution, c'est de pouvoir y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Immich via Swag.

|

||||

The main benefit of this setup is being able to access Immich remotely on all your devices. We'll expose Immich using SWAG.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

📋 __Before you begin:__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez le sous-domaine `immich.mondomaine.fr` avec un `CNAME` qui pointe vers `mondomaine.fr` dans votre [zone DNS](/generalites/dns). Et que bien sûr, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), le port `443` de votre box pointe bien sur le port `443` de votre serveur via [les règles NAT](/generalites/nat).

|

||||

We assume that you have a subdomain `immich.yourdomain.com` with a `CNAME` pointing to `yourdomain.com` in your [DNS zone](/generalites/dns). Also, unless you're using [Cloudflare Zero Trust](/serveex/securite/cloudflare), make sure port `443` on your router is forwarded to port `443` on your server via [NAT rules](/generalites/nat).

|

||||

::

|

||||

|

||||

Dans Dockge, rendez-vous dans la stack de SWAG et éditez le compose en ajoutant le réseau de immich :

|

||||

In Dockge, open the SWAG stack and edit the compose file to add Immich's network:

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

networks: # Connects the container to the custom network

|

||||

# ...

|

||||

- immich # Nom du réseau déclaré dans la stack

|

||||

- immich # Network name defined in the stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

networks: # Defines the custom network

|

||||

# ...

|

||||

immich: # Nom du réseau déclaré dans la stack

|

||||

name: immich_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

immich: # Network name defined in the stack

|

||||

name: immich_default # Actual external network name

|

||||

external: true # Indicates it's an external network

|

||||

```

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de immich est `immich_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant http://ipduserveur:81.

|

||||

- We're assuming Immich's network is named `immich_default`. You can check connectivity by visiting the SWAG dashboard at http://yourserverip:81.

|

||||

:::

|

||||

::

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

Restart the stack by clicking "deploy" and wait for SWAG to fully initialize.

|

||||

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `immich.subdomain.conf`.

|

||||

In the SWAG folders, create a file named `immich.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

:::list{type="success"}

|

||||

- __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

- __Tip:__ You can use [File Browser](/serveex/files/file-browser) to navigate and edit your files instead of using terminal commands.

|

||||

:::

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/immich.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

Press `i` to enter insert mode, then paste the following configuration:

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

@@ -150,7 +147,6 @@ server {

|

||||

set $upstream_port 3001;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

|

||||

location ~ (/immich)?/api {

|

||||

@@ -160,15 +156,14 @@ server {

|

||||

set $upstream_port 3001;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

Press `Esc`, type `:x`, then hit `Enter` to save and exit.

|

||||

|

||||

Et voilà, vous avez exposé Immich ! N'oubliez pas d'installer les applications [iOS](https://apps.apple.com/us/app/immich/id1613945652)/[Android](https://play.google.com/store/apps/details?id=app.alextran.immich) afin de synchroniser vos appareils.

|

||||

That's it! Immich is now accessible from the internet. Don’t forget to install the [iOS](https://apps.apple.com/us/app/immich/id1613945652) / [Android](https://play.google.com/store/apps/details?id=app.alextran.immich) apps to sync your devices.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Vous pouvez protéger cette app avec Authentik de façon native en [suivant ces instructions](https://docs.goauthentik.io/integrations/services/immich/).

|

||||

✨ __Tip:__ You can protect this app with Authentik natively by [following these instructions](https://docs.goauthentik.io/integrations/services/immich/).

|

||||

::

|

||||

@@ -8,10 +8,10 @@ main:

|

||||

# Nextcloud

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__ installer [Nextcloud](https://nextcloud.com/) pour gérer vos photos sur tout vos appareils.

|

||||

🎯 __Goals:__ Install [Nextcloud](https://nextcloud.com/) to manage your photos and files across all your devices.

|

||||

::