First commit -clean

14

.eslintrc.cjs

Normal file

@@ -0,0 +1,14 @@

|

||||

module.exports = {

|

||||

root: true,

|

||||

extends: ['@nuxt/eslint-config'],

|

||||

ignorePatterns: [

|

||||

'dist',

|

||||

'node_modules',

|

||||

'.output',

|

||||

'.nuxt'

|

||||

],

|

||||

rules: {

|

||||

'vue/max-attributes-per-line': 'off',

|

||||

'vue/multi-word-component-names': 'off'

|

||||

}

|

||||

}

|

||||

12

.gitignore

vendored

Executable file

@@ -0,0 +1,12 @@

|

||||

node_modules

|

||||

*.iml

|

||||

.idea

|

||||

*.log*

|

||||

.nuxt

|

||||

.vscode

|

||||

.DS_Store

|

||||

coverage

|

||||

dist

|

||||

sw.*

|

||||

.env

|

||||

.output

|

||||

43

README.md

Executable file

@@ -0,0 +1,43 @@

|

||||

<p align="center">

|

||||

<img src="https://git.djeex.fr/Djeex/DjeexLab/raw/branch/main/docs/files/img/global/lab.svg" align="center" width="700">

|

||||

|

||||

|

||||

[](https://docu.djeex.fr/) [](https://discord.gg/jvhardware) [](https://docu.djeex.fr/)

|

||||

|

||||

</p>

|

||||

|

||||

# 🔧 De la doc, encore de la doc

|

||||

|

||||

**Docu·djeex** c'est avant tout un projet personnel visant à héberger chez soi le plus de services possibles du quotidien sans passer par des plateformes propriétaires (Google, Apple, Netflix...). Cette doc utilise [Nuxt.js](https://nuxt.com/)

|

||||

|

||||

Ce repo contient de quoi modifier les pages, ajouter vos changements, et redéployer le site.

|

||||

|

||||

## Setup

|

||||

|

||||

Installer les dépendances

|

||||

|

||||

```bash

|

||||

npm install

|

||||

```

|

||||

|

||||

## Environnement de dévelopment (port 3000)

|

||||

|

||||

```bash

|

||||

npm run dev

|

||||

```

|

||||

|

||||

## Génération des pages statiques

|

||||

|

||||

```bash

|

||||

npm run generate

|

||||

```

|

||||

|

||||

Les fichiers HTML seront générés dans le dossier .output/public et prêts à être déployés sur n'importe quel hébergement compatible avec un site statique.

|

||||

|

||||

## Preview build

|

||||

|

||||

Si vous voulez voir immédiatement le résultat de la génération du site vous pouvez lancer un serveur de preview :

|

||||

|

||||

```bash

|

||||

npm run preview

|

||||

```

|

||||

76

app.config.ts

Normal file

@@ -0,0 +1,76 @@

|

||||

// https://github.com/nuxt-themes/docus/blob/main/nuxt.schema.ts

|

||||

export default defineAppConfig({

|

||||

css: ['~/assets/css/extra.css'],

|

||||

colorMode: {

|

||||

preference: 'dark',

|

||||

fallback:'dark',

|

||||

},

|

||||

content: {

|

||||

highlight: {

|

||||

langs: [

|

||||

'console',

|

||||

'nginx',

|

||||

]

|

||||

}

|

||||

},

|

||||

|

||||

mdc: {

|

||||

highlight: {

|

||||

theme: 'github-dark',

|

||||

langs: ['ts','console','nginx'],

|

||||

wrapperStyle: true

|

||||

}

|

||||

},

|

||||

|

||||

docus: {

|

||||

title: 'Docudjeex',

|

||||

description: 'La doc de mes expériences',

|

||||

url: 'http://docus.dev',

|

||||

image: '/img/social.png',

|

||||

socials: {

|

||||

github:'',

|

||||

Gitea: {

|

||||

label: 'Gitea',

|

||||

icon: 'cib:gitea',

|

||||

href: 'https://git.djeex.fr/Djeex/docudjeex',

|

||||

},

|

||||

Discord: {

|

||||

label: 'Discord',

|

||||

icon: 'cbi:discord',

|

||||

href: 'https://discord.gg/jvhardware',

|

||||

},

|

||||

},

|

||||

github: {

|

||||

baseUrl:'https://git.djeex.fr',

|

||||

dir: 'content',

|

||||

branch: 'src/branch/master',

|

||||

repo: 'docudjeex',

|

||||

owner: 'Djeex',

|

||||

edit: false

|

||||

},

|

||||

aside: {

|

||||

level: 0,

|

||||

collapsed: false,

|

||||

exclude: []

|

||||

},

|

||||

main: {

|

||||

padded: true,

|

||||

fluid: true

|

||||

},

|

||||

header: {

|

||||

logo: true,

|

||||

showLinkIcon: true,

|

||||

exclude: [],

|

||||

fluid: false

|

||||

},

|

||||

|

||||

footer: {

|

||||

credits: {

|

||||

icon: '',

|

||||

text: '',

|

||||

href: '',

|

||||

}

|

||||

}

|

||||

|

||||

},

|

||||

})

|

||||

59

assets/css/extra.css

Normal file

@@ -0,0 +1,59 @@

|

||||

@media (min-width: 1024px) {

|

||||

.card-grid .layout {

|

||||

grid-template-columns: repeat(2, minmax(0, 1fr)) !important;

|

||||

}

|

||||

}

|

||||

|

||||

.alert .shiki {

|

||||

--shiki-dark: #00000000 !important;

|

||||

--shiki-default: #00000000 !important;

|

||||

--shiki-dark-bg: #00000000 !important;

|

||||

--shiki-default-bg: #00000000 !important;

|

||||

}

|

||||

.dark .shiki {

|

||||

background-color: #00000000 !important;

|

||||

}

|

||||

*html .dark .shiki span, html.dark .shiki span {

|

||||

background-color: var(--prose-code-block-backgroundColor) !important;

|

||||

}

|

||||

|

||||

/*html .dark .shiki span, html.dark .shiki span {

|

||||

background-color: #00000000 !important;

|

||||

}*/

|

||||

|

||||

.alert.success .prose-code, .alert.success .shiki span {

|

||||

background-color: var(--elements-state-success-backgroundColor-secondary) !important;

|

||||

border-color: #00361f !important;

|

||||

}

|

||||

|

||||

.alert.info .prose-code, .alert.info .shiki span {

|

||||

background-color: var(--elements-state-info-backgroundColor-secondary) !important;

|

||||

border-color: #00304a !important;

|

||||

}

|

||||

|

||||

.alert.warning .prose-code, .alert.warning .shiki span {

|

||||

background-color: var(--elements-state-warning-backgroundColor-secondary) !important;

|

||||

border-color: #382d00 !important;

|

||||

}

|

||||

|

||||

.alert.danger .prose-code, .alert.danger .shiki span {

|

||||

background-color: var(--elements-danger-info-backgroundColor-secondary) !important;

|

||||

border-color: #00304a !important;

|

||||

}

|

||||

|

||||

.section.right > :nth-child(2) {

|

||||

display:none;

|

||||

}

|

||||

|

||||

.container {

|

||||

max-width: var(--elements-container-maxWidth);

|

||||

}

|

||||

|

||||

p img {

|

||||

border-radius:7px;

|

||||

}

|

||||

@media (min-width: 1024px) {

|

||||

.card-grid {

|

||||

padding-bottom: 80px !important;

|

||||

}

|

||||

}

|

||||

21

assets/djeex/logo-short.svg

Normal file

@@ -0,0 +1,21 @@

|

||||

<?xml version="1.0" encoding="UTF-8"?>

|

||||

<svg id="Calque_1" data-name="Calque 1" xmlns="http://www.w3.org/2000/svg" viewBox="0 0 1024 561.54">

|

||||

<defs>

|

||||

<style>

|

||||

.cls-1 {

|

||||

fill: #55c3ec;

|

||||

}

|

||||

|

||||

.cls-1, .cls-2 {

|

||||

stroke-width: 0px;

|

||||

}

|

||||

|

||||

.cls-2 {

|

||||

fill: #fff;

|

||||

}

|

||||

</style>

|

||||

</defs>

|

||||

<path class="cls-2" d="M167.5,561.54c-34.5,0-64.27-8.56-89.31-25.68-25.05-17.12-44.34-41.65-57.88-73.59C6.77,430.32,0,392.12,0,347.66v-.38c0-44.71,6.77-82.98,20.32-114.8,13.54-31.81,32.83-56.21,57.88-73.21,25.04-16.99,54.68-25.49,88.93-25.49,19.67,0,37.69,3.2,54.05,9.58,16.35,6.39,30.72,15.52,43.12,27.41,12.39,11.88,22.29,26.13,29.71,42.74h2.3V0h111.92v553.11h-111.92v-70.15h-2.3c-7.41,16.36-17.25,30.41-29.51,42.16-12.27,11.76-26.58,20.76-42.93,27.02-16.36,6.26-34.37,9.39-54.05,9.39ZM205.07,468.78c18.14,0,34.11-4.92,47.91-14.76,13.8-9.83,24.47-23.82,32.01-41.97,7.53-18.14,11.31-39.61,11.31-64.39v-.38c0-24.53-3.83-45.86-11.5-64.01-7.67-18.14-18.34-32.13-32.01-41.97-13.67-9.83-29.58-14.76-47.72-14.76s-34.76,4.86-48.3,14.57c-13.55,9.71-24.02,23.57-31.43,41.59-7.41,18.02-11.12,39.55-11.12,64.59v.38c0,24.79,3.64,46.25,10.92,64.39,7.28,18.15,17.76,32.14,31.43,41.97,13.67,9.84,29.83,14.76,48.49,14.76Z"/>

|

||||

<path class="cls-1" d="M520.82,390.59c-17.38,0-32.14-6-44.27-18.01-12.14-12.01-18.21-26.83-18.21-44.46s6.07-32.07,18.21-44.08c12.13-12.01,26.89-18.02,44.27-18.02s32.07,6.01,44.08,18.02c12.01,12.01,18.02,26.71,18.02,44.08s-6.01,32.45-18.02,44.46c-12.01,12.01-26.71,18.01-44.08,18.01Z"/>

|

||||

<path class="cls-2" d="M783.28,561.54c-34.5,0-64.27-8.56-89.31-25.68-25.05-17.12-44.34-41.65-57.88-73.59-13.55-31.94-20.32-70.14-20.32-114.61v-.38c0-44.71,6.77-82.98,20.32-114.8,13.54-31.81,32.83-56.21,57.88-73.21,25.04-16.99,54.68-25.49,88.93-25.49,19.67,0,37.69,3.2,54.05,9.58,16.35,6.39,30.72,15.52,43.12,27.41,12.39,11.88,22.29,26.13,29.71,42.74h2.3V0h111.92v553.11h-111.92v-70.15h-2.3c-7.41,16.36-17.25,30.41-29.51,42.16-12.27,11.76-26.58,20.76-42.93,27.02-16.36,6.26-34.37,9.39-54.05,9.39ZM820.85,468.78c18.14,0,34.11-4.92,47.91-14.76,13.8-9.83,24.47-23.82,32.01-41.97,7.54-18.14,11.31-39.61,11.31-64.39v-.38c0-24.53-3.83-45.86-11.5-64.01-7.67-18.14-18.34-32.13-32.01-41.97-13.67-9.83-29.58-14.76-47.72-14.76s-34.76,4.86-48.3,14.57c-13.55,9.71-24.02,23.57-31.43,41.59-7.41,18.02-11.12,39.55-11.12,64.59v.38c0,24.79,3.64,46.25,10.92,64.39,7.28,18.15,17.76,32.14,31.43,41.97,13.67,9.84,29.83,14.76,48.49,14.76Z"/>

|

||||

</svg>

|

||||

|

After Width: | Height: | Size: 2.4 KiB |

3

components/Logo.vue

Normal file

@@ -0,0 +1,3 @@

|

||||

<template>

|

||||

<img width="120" src="/img/logo.svg"/>

|

||||

</template>

|

||||

51

content/0.index.md

Normal file

@@ -0,0 +1,51 @@

|

||||

---

|

||||

title: Accueil

|

||||

navigation: false

|

||||

layout: page

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

|

||||

:ellipsis{right=0px width=75% blur=150px}

|

||||

|

||||

::block-hero

|

||||

---

|

||||

cta:

|

||||

- Accéder à la doc

|

||||

- /apropos/bienvenue

|

||||

secondary:

|

||||

- Discord →

|

||||

- https://discord.gg/jvhardware

|

||||

---

|

||||

|

||||

#title

|

||||

Bienvenue sur docu[·]{style="color: #1ad6ff"}djeex

|

||||

|

||||

#description

|

||||

De la doc, encore de la doc. Des astuces et des expériences. Vous y trouverez entre autre :

|

||||

|

||||

#extra

|

||||

::list

|

||||

- **Installation de Debian** pour votre serveur

|

||||

- **Docker** pour déployer vos services

|

||||

- **VPN** pour accéder à votre réseau privé

|

||||

- **Reverse proxy** et **Zero Trust** pour exposer vos services

|

||||

- **SSO** et **Multi-facteur** pour protéger vos services exposés

|

||||

- **Cloud** et **media** pour accéder et synchroniser vos fichiers et media

|

||||

- _(à venir)_ **Créer votre NAS** de A à Z pour stocker vos données

|

||||

- _(à venir)_ **Backup 3-2-1**

|

||||

::

|

||||

|

||||

#support

|

||||

::terminal

|

||||

---

|

||||

content:

|

||||

- ssh user@serveex -p 22

|

||||

- cd /docker

|

||||

- sudo docker compose up -d

|

||||

- sudo rm -rf * /

|

||||

- Sud.. shit shiiit shiiiiit !!!

|

||||

|

||||

---

|

||||

::

|

||||

::

|

||||

40

content/1.apropos/1.bienvenue.md

Normal file

@@ -0,0 +1,40 @@

|

||||

---

|

||||

title: A propos

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{right=0px width=75% blur=150px}

|

||||

|

||||

# docu[·]{style="color: #1ad6ff"}quoi ?

|

||||

|

||||

__Docu[·]{style="color: #1ad6ff"}djeex__ est le site regroupant la documentation de mes serveurs, pensé à l'origine pour retrouver facilement mes configurations et commandes. Mon infrastructure est construite autour du duo Debian 12 et docker, pour plus de simplicité à l'export et au déploiement. On remerciera principale __Nipah__ et __Xenio__ (et d'autres) pour leur patience et écoute. La majeur partie de ce contenu vient de leurs têtes. Rejoins nous sur [Discord](https://discord.gg/jvhardware) !

|

||||

|

||||

## A propos de la documentation

|

||||

|

||||

La documentation fournie ici est distribuée à titre expérimentale, dans un esprit de partage d'expérience. Elle n'est en aucun cas faite pour construire une architecture de production ou pour de l'industrialisation. Il est possible qu'elle contienne des erreurs et/ou des approximations.

|

||||

|

||||

Evidemment l'usage de cette documentation doit strictement se limiter au cadre légal.

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Documentation disponible ou en cours

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

::card{icon=noto:microscope}

|

||||

#title

|

||||

Serveex

|

||||

#description

|

||||

[Votre homelab à déployer pas à pas](/serveex/introduction)

|

||||

::

|

||||

|

||||

::card{icon=noto:computer-disk}

|

||||

#title

|

||||

Stockeex

|

||||

#description

|

||||

*(à venir)* Votre NAS maison à créer chez vous pour stocker vos données et media

|

||||

::

|

||||

::

|

||||

|

||||

3

content/1.apropos/_dir.yml

Normal file

@@ -0,0 +1,3 @@

|

||||

icon: noto:star

|

||||

navigation.title: Bienvenue

|

||||

navigation.redirect: /apropos/bienvenue

|

||||

66

content/2.generalites/1.nat.md

Normal file

@@ -0,0 +1,66 @@

|

||||

---

|

||||

navigation: true

|

||||

title: NAT & DHCP

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Routeur et NAT

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Comprendre le principe de la redirection de port

|

||||

- Savoir configurer le NAT de son routeur

|

||||

- Savoir émettre des baux DHCP (IP fixes)

|

||||

::

|

||||

|

||||

|

||||

|

||||

## Qu'est-ce qu'un "port" ?

|

||||

---

|

||||

Les ports sont différents canaux par lesquels votre routeur envoie et reçoit des données, ce qui permet d'utiliser plusieurs services en meme temps. Lorsqu'il reçoit une donnée via un port, otre routeur transmet ensuite les données à la machine qui :

|

||||

- soit a émis la requête de départ

|

||||

- soit est configurée pour recevoir les données reçues par un port spécifique du routeur

|

||||

|

||||

Votre routeur dispose de plus de 65 000 ports à utiliser.

|

||||

|

||||

Certains programmes et applications sont conçus pour utiliser des ports spécifiques. Par exemple, lorsque votre réseau envoie des données à partir d'une page HTML, le routeur les recevra via le port numéro 80 (non sécurisé) ou 443 (sécurisé via SSL).

|

||||

|

||||

Le routeur sert donc de plateforme d'aiguillage des données entre internet et votre machine.

|

||||

|

||||

## La redirection de port

|

||||

---

|

||||

Rediriger un `port`, c'est émettre une règle qui spécifie que telle `source` peut envoyer des données à tel `port` de votre routeur, qui redirigera les données sur tel `port` de telle `machine`. Les `sources` et la `machine de destination` sont identifiées par leur `adresse IP`.

|

||||

|

||||

| Variable | Description | exemple |

|

||||

|--------------------------|----------------------------------------------------------|-------------------------|

|

||||

| `machine source` | IP de la machine source (sur internet) | `All`<br>`123.45.67.89` |

|

||||

| `port source` | Port d'arrivée sur le routeur | `443` |

|

||||

| `port de destination` | Port d'arrivée sur la machine de destination | `3000` |

|

||||

| `machine de destination` | IP de la machine de destination (sur votre réseau local) | `192.168.1.50` |

|

||||

|

||||

Selon ce tableau, si on enlève le `All` et que l'on garde l'ip `123.45.67.89` en provenance d'internet, tout le traffic envoyé depuis cette IP sur le port `443` du routeur sera redirigé vers le port `3000` de l'IP locale `192.168.1.50`.

|

||||

|

||||

Si on enlève l'IP de l'exemple et qu'on laisse le `All`, tout le traffic d'internet envoyé au port `443` du routeur sera redirigé vers le port `3000` de l'IP locale `192.168.1.50`.

|

||||

|

||||

C'est utile si par exemple vous avez un serveur qui a un service qui nécessite d'etre accessible par internet. Par exemple, un site web. Le web utilise le port `80` (non sécurisé) et le port 443 (sécurisé par certificat SSL) pour communiquer. Ainsi, si je veux que mon site internet soit accessible, je vais faire en sorte que lorsqu'on tape le nom de domaine de mon site, le routeur redirige bien vers mon serveur local (avec l'exemple de l'IP locale du tableau). Par exemple, imaginons que mon service est sur le port `3000` de mon routeur (accessible en local via `http://192.168.1.50:3000`), je vais donc rediriger comme dans l'exemple toutes les sources (All) qui passent par le port `443` du routeur vers le port `3000` de mon serveur local.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention :__ Si vous avez plusieurs services à rendre accessible, avec par exemple `sousdomaine1.mondomaine.fr` et `sousdomaine2.mondomaine.fr`, votre routeur ne peut pas rediriger vers plusieurs port selon la requête. Vous devrez utiliser un [Reverse Proxy](../../serveex/coeur/swag) qui selon la requete redirigera vers le bon service de votre serveur.

|

||||

:::

|

||||

::

|

||||

|

||||

## Le DHCP

|

||||

---

|

||||

A chaque fois que vous connectez un appareil sur votre réseau local, votre routeur lui attribue une adresse IP via les règles DHCP. Celle-ci est aléatoire selon des règles prédéfinies. A chaque redémarrage de l'appareil, l'IP peut changer. C'est embetant si vous exposez un service et que vous avez une redirection de port dans votre routeur car si l'IP change, la redirection enverra les données dans le vide. Le serveur DHCP de votre box permet d'attribuer une IP fixe à un appareil.

|

||||

|

||||

Chaque appareil a une adresse physique dite "adressse MAC". Pour fixer l'IP, vous devez connaitre l'adresse physique de votre appareil (visible dans votre routeur si votre machine est connectée au réseau), et lui attribuer une adresse IP fixe, ce qu'on appel un "bail DHCP fixe".

|

||||

|

||||

Ainsi, l'IP de votre machine ne changera jamais et la redirection de port sera toujours effective.

|

||||

|

||||

| Variable | Description | Exemple |

|

||||

|---------------|--------------------------------|---------------------|

|

||||

| `IP` | IP locale fixe à attribuer | `192.168.1.50` |

|

||||

| `Adresse Mac` | Adresse physique de la machine | `5E:FF:56:A2:AF:15` |

|

||||

|

||||

Pour plus d'information sur ces sujets, consultez la documentation de votre routeur.

|

||||

67

content/2.generalites/2.dns.md

Normal file

@@ -0,0 +1,67 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Zone DNS

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Noms de domaines et zone DNS

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Comprendre le fonctionnement d'un serveur DNS

|

||||

- Comprendre comment modifier une zone DNS

|

||||

::

|

||||

|

||||

## Introduction

|

||||

---

|

||||

Lorsque vous naviguez sur un site, ou une application, des requêtes sont émises vers un ou des domaines afin d'afficher le contenu de votre page. Votre appareil ne connait pas les adresses IP de ces serveurs à joindre. Pour les connaitre, il va contacter un _serveur de nom_ (Domain Name Server) qui lui va lui répondre avec l'adresse IP la plus à jour pour le domaine de la requête.

|

||||

|

||||

La zone DNS, c'est une sorte de registre avec des panneaux qui redirige vos requêtes vers la bonne destination.

|

||||

|

||||

|

||||

|

||||

## La zone DNS

|

||||

---

|

||||

Lorsque vous réservez un domaine chez votre registrar (cloudflare, ovh...), ce registrar vous attribue une zone DNS que vous pouvez personnaliser.

|

||||

|

||||

Vous pouvez rentrer des _enregistrements_ dans cette zone DNS qui permettront d'orienter les requêtes au bon endroit. Vous trouverez [plus d'information ici](https://help.ovhcloud.com/csm/fr-dns-servers-general-information?id=kb_article_view&sysparm_article=KB0051661).

|

||||

|

||||

Exemple d'une zone DNS du domaine mondomaine.fr:

|

||||

|

||||

```

|

||||

@ IN SOA ns1.dns.me. dns.net. (2024051800 86400 3600 3600000 60)

|

||||

IN NS ns1.dns.me.

|

||||

IN NS ns2.dns.me.

|

||||

IN A 203.0.113.0

|

||||

www IN CNAME mondomaine.fr

|

||||

sousdomaine IN CNAME mondomaine.fr

|

||||

```

|

||||

|

||||

Dans cet exemple :

|

||||

|

||||

- `$TTL 3600` indique aux différents serveurs de noms de la planète que les enregistrement sont valides 1h (et qu'au-delà il faudra rev"rifier).

|

||||

- `IN SOA ns1.dns.me. dns.net. (2024051800 86400 3600 3600000 60)` indique que `ns1.dns.me` est le serveur dns principal, et les nombres sont des indications de rafraichissement.

|

||||

- `IN NS ns1.dns.me.` et `IN NS ns2.dns.me.` indique que `ns1.dns.me` et `ns2.dns.me` sont des serveurs de noms pour ce domaine.

|

||||

- `IN A 203.0.113.0` signifie que `mondomaine.fr` pointe vers l'IP `203.0.113.0`

|

||||

- `sousdomaine IN CNAME mondomaine.fr` signifie que `sousdomaine.mondomaine.fr` pointe vers `mondomaine.fr` et donc vers l'IP `203.0.113.0`.

|

||||

|

||||

Ainsi, si vous choisissez de pointer le domaine `mondomaine.fr` vers votre serveur, vous pouvez le faire en ajoutant un enregistrement `A` pointant vers l'IP publique de votre serveur.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention,__ Si votre serveur est chez vous :

|

||||

:::

|

||||

- l'IP publique est celle de votre box internet. Assurez-vous auprès de votre opérateur que cette IP est fixe ou configurez un [DDNS](https://aws.amazon.com/fr/what-is/dynamic-dns/).

|

||||

- assurez-vous d'avoir [redirigé le port 443 vers le port d'écoute de votre serveur](/generalites/nat).

|

||||

::

|

||||

|

||||

Et si vous ajoutez un sous-domaine qui doit pointer vers votre serveur, vous pouvez utiliser un enregistrement `CNAME` vers `mondomaine.fr`.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- __Pourquoi ne pas utiliser un enregistrement `A` pour le sous-domaine ?__ Si votre sous domaine pointe sur le meme serveur que `mondomaine.fr`, il vaut mieux utiliser un enregistrement `CNAME` car en cas de changement d'IP du serveur, il n'y aura aucune autre manipulation à faire.

|

||||

:::

|

||||

::

|

||||

|

||||

La plupart des registrar proposent des interfaces plus lisbles pour modifier ces informations. Renseignez-vous auprès de la documentation de votre registrar.

|

||||

228

content/2.generalites/3.samba.md

Normal file

@@ -0,0 +1,228 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Samba

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Samba

|

||||

|

||||

Samba est un protocole permettant d'accèder à un dossier situé sur un disque réseau. Il peut être configuré sous Mac, Windows ou Linux.

|

||||

|

||||

De nombreux tutorials existent pour configurer Samba sous windows ou sur un NAS type Synology, ici nous nous concentrons sur Debian.

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Créer un dossier réseau sur une machine distante

|

||||

- Accéder au dossier réseau sur notre serveur

|

||||

::

|

||||

|

||||

|

||||

|

||||

## Partager un dossier réseau

|

||||

---

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici, nous allons partager le dossier `/video` d'une machine distant que nous appelerons `machine-distante`. Nous accéderons à ce dossier par la machine nommée `machine-locale`. L'utilisateur de connexion au disque réseau sera `sambauser`.

|

||||

:::

|

||||

::

|

||||

|

||||

|

||||

### Installer le serveur samba

|

||||

|

||||

```shell

|

||||

sudo apt update && sudo apt upgrade

|

||||

sudo apt install samba smbclient cifs-utils

|

||||

```

|

||||

|

||||

### Créer le dossier `/video`

|

||||

|

||||

```shell

|

||||

sudo mkdir /video

|

||||

```

|

||||

|

||||

### Configuration du partage

|

||||

|

||||

Ensuite nous allons éditer le fichier `/etc/samba/smb.conf`

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vim /etc/samba/smb.conf

|

||||

```

|

||||

|

||||

Localisez la variable `workgroup` puis passez en mode modification en appuyant sur `i` et nommez votre worgroup, par exemple `::::properties workgroup = WORKGROUP`

|

||||

|

||||

Puis allez à la fin du fichier et collez la configuration suivante

|

||||

|

||||

```properties

|

||||

[video]

|

||||

comment = Dossier video

|

||||

path = /video

|

||||

writable = yes

|

||||

guest ok = no

|

||||

valid users = @smbshare

|

||||

force create mode = 770

|

||||

force directory mode = 770

|

||||

inherit permissions = yes

|

||||

```

|

||||

Appuyez sur `Echap` pour quitter le mode notification puis tapez `:x` et appuyez sur `Entrée` pour sauvegarder et quitter.

|

||||

|

||||

### Créer un utilisateur et un groupe pour Samba

|

||||

|

||||

Comme nous avons configfuré un partage sécurisé, nous allons devoir créer un utilisateur et un groupe pour pouvoir y accéder à distance.

|

||||

|

||||

Creez le groupe.

|

||||

```shell

|

||||

sudo groupadd smbshare

|

||||

```

|

||||

|

||||

Nous allons maintenant permettre au groupe d'avoir le controle sur le dossier `/video`.

|

||||

|

||||

```shell

|

||||

sudo chgrp -R smbshare /video

|

||||

```

|

||||

|

||||

Et maintenant nous allons donner les permissions nécessaires aux dossiers et fichier hérités.

|

||||

|

||||

```shell

|

||||

sudo chmod 2775 /video

|

||||

```

|

||||

|

||||

A présent nous allons ajouter un utilisateur nologin c'est à dire que cet utilisateur ne pourra pas se connecter sur le serveur pour faire des opérations, mais pourra tout de meme se connecter au service samba.

|

||||

|

||||

```shell

|

||||

sudo useradd -M -s /sbin/nologin sambauser

|

||||

```

|

||||

|

||||

Puis nous ajoutons l'utilisateur au groupe `sambashare` que nous avons créé précédemment.

|

||||

|

||||

|

||||

```shell

|

||||

sudo usermod -aG smbshare sambauser

|

||||

```

|

||||

Et nous allons configurer un mot de passe.

|

||||

|

||||

```shell

|

||||

sudo smbpasswd -a sambauser

|

||||

```

|

||||

Et enfin nous allons activer le compte que nous venons de créer.

|

||||

|

||||

```shell

|

||||

sudo smbpasswd -e sambauser

|

||||

```

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention :__ Si vous utilisez un pare-feu, comme ufw, n'oubliez pas d'autoriser les IP des machines qui accéderont à votre dossier partagé :

|

||||

:::

|

||||

```shell

|

||||

sudo ufw allow from ipdelamachine to any app Samba

|

||||

::

|

||||

|

||||

|

||||

## Accéder à un dossier partagé

|

||||

---

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- A présent, nous sommes sur votre `machine-locale` qui nécessite d'accéder au dossier partagé `/video` présent sur la `machine-distante`.

|

||||

:::

|

||||

::

|

||||

|

||||

### Installer les package nécessaires

|

||||

|

||||

```shell

|

||||

sudo apt update && sudo apt upgrade

|

||||

sudo apt install cifs-utils

|

||||

```

|

||||

### Créer le dossier de destination

|

||||

|

||||

Nous allons créer un dossier sur notre serveur sur lequel sera monté le dossier partagé de notre `machine-distante. C'est à dire que dans ce dossier nous retrouverons le contenu du dossier partagé de notre `machine-distante`. Ici nous appellerons ce dossier `/mnt/video`.

|

||||

|

||||

```shell

|

||||

sudo mkdir /mnt/video

|

||||

```

|

||||

|

||||

### Préparer le fichier .credentials

|

||||

|

||||

Afin de ne pas avoir systématiquement à rentrer notre utilisateur et mot de passe, nous allons créer un fichier .credentials` stockant ces informations.

|

||||

|

||||

Nous allons le créer dans le dossier `/smb`.

|

||||

|

||||

```shell

|

||||

sudo mkdir /smb

|

||||

sudo vi /smb/.credentials

|

||||

```

|

||||

Passez en mode modification en appuyant sur `i` et configurez comme suit :

|

||||

|

||||

```properties

|

||||

username=smbuser

|

||||

password=motdepasse

|

||||

```

|

||||

|

||||

- `smbuser` : L'utilisateur que nous avons configuré sur la `machine-distante`

|

||||

- `motdepasse` : Le mot de passe que nous avons configuré sur la `machine-distante`

|

||||

|

||||

Appuyez sur `Echap` afin de quitter le mode modification, puis tapez `:x` et appuyez sur `Entrée` pour sauvegarder et quitter.

|

||||

|

||||

Nous allons modifier les permissions du dossier afin que seul le propriétaire puis lire et écrire dans ce fichier.

|

||||

|

||||

```shell

|

||||

sudo chmod 600 /smb/.credentials

|

||||

```

|

||||

|

||||

### Monter le dossier partager

|

||||

|

||||

A présent nous allons monter le dossier.

|

||||

|

||||

```shell

|

||||

sudo mount -t cifs -o credentials=/smb/.credentials //ip-machine-distante/video /mnt/video

|

||||

```

|

||||

|

||||

Remplacez `ip-machine-distante` par l'adresse IP de votre `machine-distante`

|

||||

|

||||

Vérifiez que cela a fonctionné en tapant :

|

||||

|

||||

```shell

|

||||

sudo mount -t cifs

|

||||

```

|

||||

Vous verrez différentes informations qui confirmerons le succès du montage.

|

||||

|

||||

Et voilà, à présent vous accédez au dossier /video de `votre machine-distante`, depuis votre `machine-locale` !

|

||||

|

||||

### Automatiser le montage au boot

|

||||

|

||||

Par défaut, les dossiers pattagés ne sont pas connectés automatiquement au redémarrage. Pour autoamtiser cet aspect, nous allons modifier le fichier `/etc/fstab`.

|

||||

|

||||

D'abord, sauvegardons notre fichier `fstab`.

|

||||

|

||||

```shell

|

||||

sudo cp /etc/fstab /etc/fstab.bak

|

||||

```

|

||||

|

||||

Puis nous allons ajouter une ligne à la fin du fichier comportant les informations de montages dans le fichier `fstab`.

|

||||

|

||||

```shell

|

||||

sudo echo //ip-machine-distante/video /mnt/video cifs _netdev,nofail,credentials=/smb/.credentials,x-systemd.automount,x-systemd.device-timeout=15 0 0 >> /etc/fstab

|

||||

```

|

||||

|

||||

Redémarrez.

|

||||

|

||||

```shell

|

||||

sudo reboot

|

||||

```

|

||||

|

||||

Une fois redémarré, vérifiez que le montage est correct

|

||||

|

||||

```shell

|

||||

sudo mount -t cifs

|

||||

```

|

||||

|

||||

Et voilà !

|

||||

|

||||

### Démonter le dossier partagé

|

||||

|

||||

```shell

|

||||

sudo umount -t cifs /mnt/video

|

||||

```

|

||||

3

content/2.generalites/_dir.yml

Normal file

@@ -0,0 +1,3 @@

|

||||

icon: noto:open-book

|

||||

navigation.title: Généralités

|

||||

navigation.redirect: /generalites/nat

|

||||

277

content/3.serveex/1.introduction.md

Normal file

@@ -0,0 +1,277 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Introduction

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

## Un home lab par un débutant pour les débutants

|

||||

|

||||

<p align="center">

|

||||

<img src="/img/serveex/serveex.svg" align="center" width="700">

|

||||

|

||||

**Serveex** c'est avant tout un projet personnel visant à héberger chez soi le plus de services possibles du quotidien sans passer par des plateformes propriétaires (Google, Apple, Netflix...). L'idée était d'expérimenter, d'apprendre, et de documenter chaque étape. C'est un projet purement pour la science, et n'a pas vocation à être utilisé en production.

|

||||

|

||||

Un grand merci à **Nipah**, pour le partage de ses connaissances infinies, et surtout pour sa patience.

|

||||

|

||||

::alert{type="info"}

|

||||

**Pré-requis :**

|

||||

:::list{type="primary"}

|

||||

- Posséder [un VPS en ligne](https://www.it-connect.fr/les-serveurs-prives-virtuels-vps-pour-les-debutants/) ou une machine locale : idéalement un mini PC (on trouve des N100 pour 100€), mais fonctionne aussi sur laptop ou [une machine virtuelle](https://openclassrooms.com/fr/courses/2035806-virtualisez-votre-architecture-et-vos-environnements-de-travail/6313946-installez-virtualbox). Les [Freebox Delta/Ultra proposent des machines virtuelles](https://next.ink/3493/machines-virtuelles-et-freebox-delta-comment-heberger-votre-premiere-page-web/).

|

||||

- Savoir configurer les [règles NAT d'un routeur et attribuer des baux DHCP](/generalites/nat)

|

||||

- Savoir configurer la [zone DNS d'un nom de domaine](/generalites/dns)

|

||||

:::

|

||||

::

|

||||

|

||||

L'objectif etant d'etre facilement déployable et facile à migrer, voici sa structure :

|

||||

|

||||

::card-grid{grid-template-columns="repeat(2, minmax(0, 1fr));"}

|

||||

#title

|

||||

Le coeur du serveur

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=logos:debian}

|

||||

#title

|

||||

__Système d'exploitation__

|

||||

#description

|

||||

[Installer et configurer Debian 12](/serveex/coeur/installation)

|

||||

::

|

||||

|

||||

::card{icon=logos:docker-icon}

|

||||

#title

|

||||

__Moteur de conteneur__

|

||||

#description

|

||||

[Installer Docker](/serveex/coeur/docker)

|

||||

::

|

||||

|

||||

::card{icon=carbon:container-registry style="color: rgb(41, 194, 243);" }

|

||||

#title

|

||||

__Docker GUI__

|

||||

#description

|

||||

[Installer et déployer Dockge](/serveex/coeur/docker#installer-dockge-pour-gérer-et-déployer-les-conteneurs)

|

||||

::

|

||||

|

||||

::card{icon=noto:globe-showing-americas}

|

||||

#title

|

||||

__Reverse Proxy__

|

||||

#description

|

||||

[Exposez vos services avec SWAG](/serveex/coeur/swag)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

La sécurité

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=simple-icons:wireguard style="color: #88171a;"}

|

||||

#title

|

||||

__VPN__

|

||||

#description

|

||||

[Installer et déployer Wireguard](/serveex/securite/wireguard)

|

||||

::

|

||||

|

||||

::card{icon=noto:key}

|

||||

#title

|

||||

__SSO & MFA__

|

||||

#description

|

||||

[Installer et déployer Authentik](/serveex/securite/authentik)

|

||||

::

|

||||

|

||||

::card{icon=logos:cloudflare-icon}

|

||||

#title

|

||||

__Zero Trust__

|

||||

#description

|

||||

[Installer et déployer Cloudflared](/serveex/securite/cloudflare)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Monitoring

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

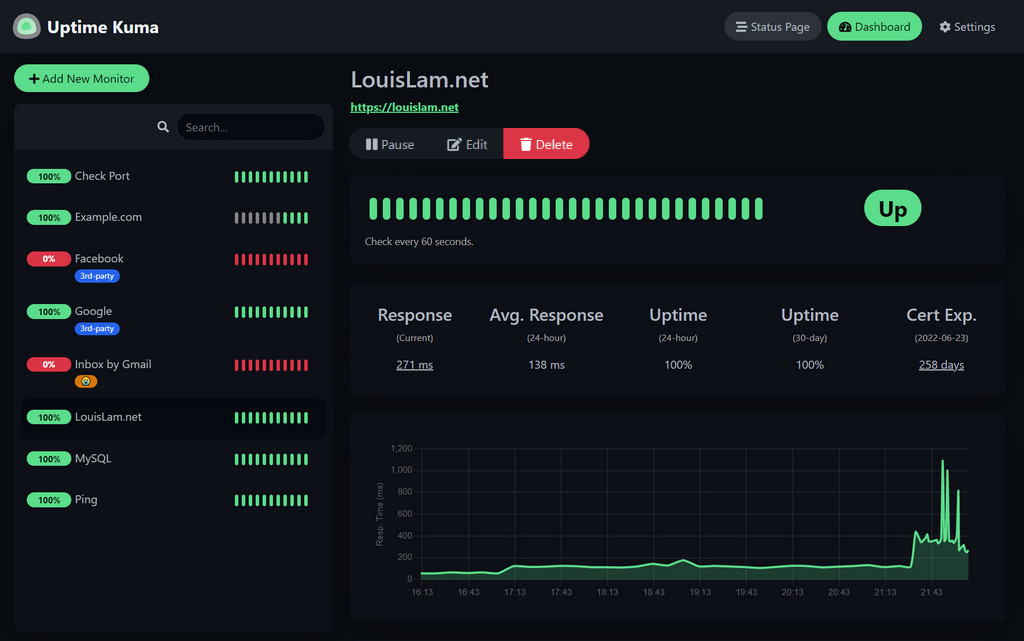

::card{icon=solar:pulse-linear style="color: rgb(99, 222, 144);"}

|

||||

#title

|

||||

__Etat des services__

|

||||

#description

|

||||

[Installer et déployer Uptime-Kuma](/serveex/monitoring/uptime-kuma)

|

||||

::

|

||||

|

||||

::card{icon=lucide:logs style="color: #1AD6FF;"}

|

||||

#title

|

||||

__Gestion des logs__

|

||||

#description

|

||||

[Installer et déployer Dozzle](/serveex/monitoring/dozzle)

|

||||

::

|

||||

|

||||

::card{icon=noto:rabbit style="color: #1AD6FF;"}

|

||||

#title

|

||||

__Gestion de la connexion__

|

||||

#description

|

||||

[Installer et déployer Speedtest Tracker](/serveex/monitoring/speedtest-tracker)

|

||||

::

|

||||

|

||||

::card{icon=lucide:chart-column-decreasing style="color:rgb(26, 255, 213);"}

|

||||

#title

|

||||

__Etat des ressources__

|

||||

#description

|

||||

[Installer et déployer Beszel](/serveex/monitoring/beszel)

|

||||

::

|

||||

|

||||

::card{icon=lucide:circle-power style="color:rgb(228, 117, 117);"}

|

||||

#title

|

||||

__Wake on Lan__

|

||||

#description

|

||||

[Installer et déployer UpSnap](/serveex/monitoring/upsnap)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Media

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=cbi:plex-alt style="color: rgb(229, 160, 13);"}

|

||||

#title

|

||||

__Media__

|

||||

#description

|

||||

[Installer et déployer Plex](/serveex/media/plex)

|

||||

::

|

||||

|

||||

::card{icon=cbi:qbittorrent style="color: rgb(#2f67ba);"}

|

||||

#title

|

||||

__Seedbox__

|

||||

#description

|

||||

[Installer et déployer Qbittorrent](/serveex/media/qbittorrent)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Cloud Drive & Photos

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=cib:nextcloud style="color: rgb(0, 104, 161);"}

|

||||

#title

|

||||

__Drive__

|

||||

#description

|

||||

[Installer et déployer Nextcloud](/serveex/cloud/nextcloud)

|

||||

::

|

||||

|

||||

::card{icon=simple-icons:immich style="color: #ed79b5;"}

|

||||

#title

|

||||

__Photos__

|

||||

#description

|

||||

[Installer et déployer Immich](/serveex/cloud/immich)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Fichiers & partage

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=noto:open-file-folder }

|

||||

#title

|

||||

__Explorateur de fichier__

|

||||

#description

|

||||

[Installer et déployer file-browser](/serveex/files/file-browser)

|

||||

::

|

||||

|

||||

::card{icon=carbon:share style="color: #47428e;" }

|

||||

#title

|

||||

__Partage__

|

||||

#description

|

||||

[Installer et déployer Pingvin](/serveex/files/pingvin)

|

||||

::

|

||||

|

||||

::

|

||||

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Outils de développement

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=logos:visual-studio-code}

|

||||

#title

|

||||

__Visual Studio Code__

|

||||

#description

|

||||

[Installer et déployer code-server](/serveex/development/code-server)

|

||||

::

|

||||

|

||||

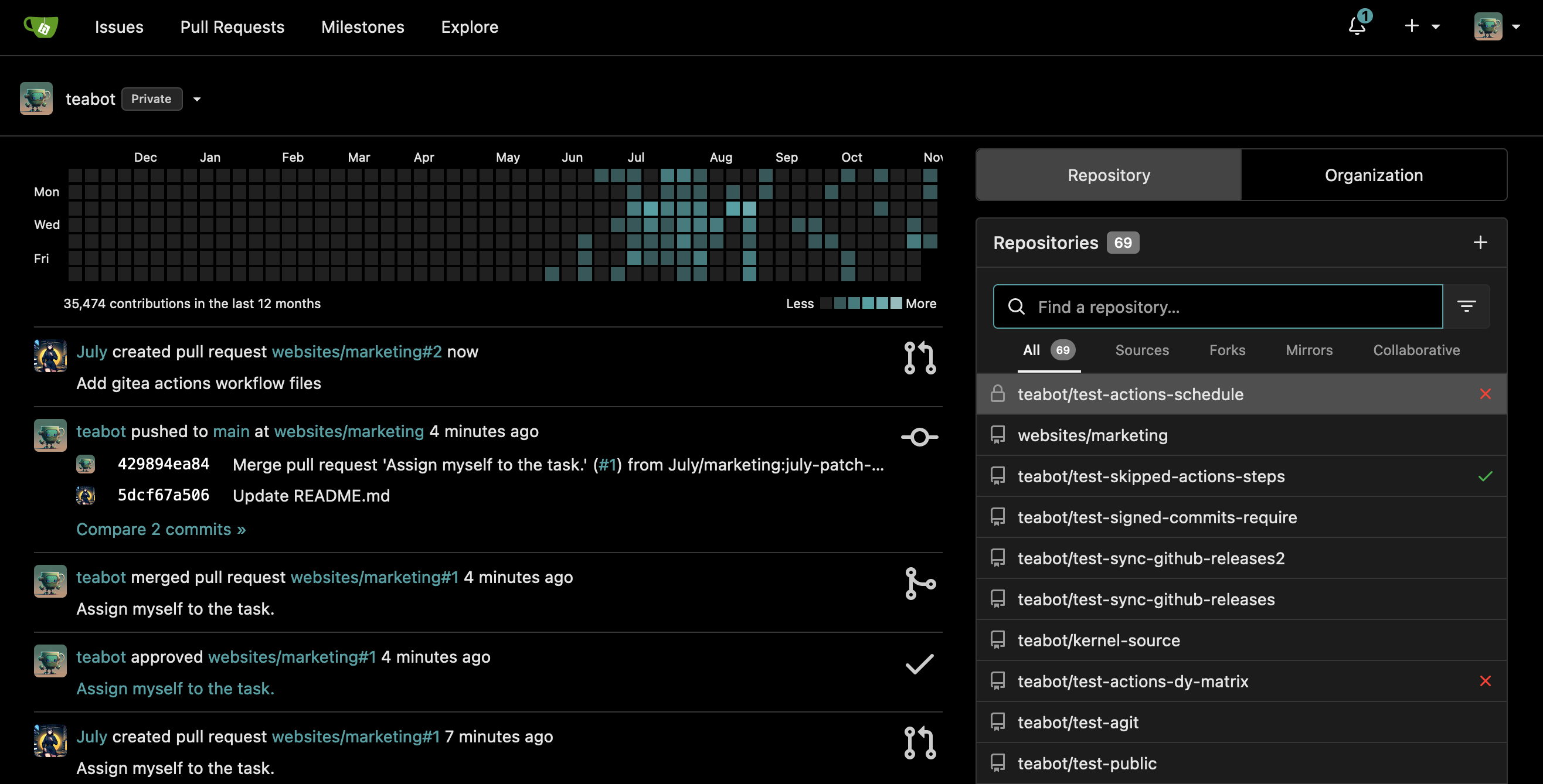

::card{icon=simple-icons:gitea style="color: #9ee773;"}

|

||||

#title

|

||||

__Git Repository__

|

||||

#description

|

||||

[Installer et déployer Gitea](/serveex/development/gitea)

|

||||

::

|

||||

|

||||

::card{icon=noto:hammer-and-wrench }

|

||||

#title

|

||||

__Outils__

|

||||

#description

|

||||

[Installer et déployer IT Tools](/serveex/development/it-tools)

|

||||

::

|

||||

::

|

||||

|

||||

::card-grid

|

||||

#title

|

||||

Applications utiles

|

||||

|

||||

#root

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

|

||||

#default

|

||||

|

||||

::card{icon=cbi:adguard style="color: #67b279;"}

|

||||

#title

|

||||

__DNS anti-pub et filtres__

|

||||

#description

|

||||

[Installer et déployer Adguard Home](/serveex/apps/adguard)

|

||||

::

|

||||

|

||||

::card{icon=cbi:bitwarden style="color: rgb(25 128 255);"}

|

||||

#title

|

||||

__Gestionnaire de mots de passe__

|

||||

#description

|

||||

[Installer et déployer Vaultwarden](/serveex/apps/vaultwarden)

|

||||

::

|

||||

::

|

||||

|

||||

## A venir

|

||||

---

|

||||

- Homepage, pour avoir tout vos services en un coup d'oeil et y accéder facilement

|

||||

- Mkdocs pour votre documentation

|

||||

- Docus, alternative à Mkdocs

|

||||

- Speedtest-tracker pour vérifier la connexion de votre serveur

|

||||

- UpSnap pour réveiller vos machines à distance

|

||||

76

content/3.serveex/2.coeur/1.installation.md

Normal file

@@ -0,0 +1,76 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Debian 12

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Debian 12

|

||||

::alert{type="info"}

|

||||

🎯 __Objectif :__ Installer Debian 12 et les dépendances principales pour avoir un OS pret à l'emploi, joignable en SSH.

|

||||

::

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

1. [Paramètrage BIOS](https://www.debian.org/releases/stable/i386/ch03s06.fr.html#bios-setup)

|

||||

2. [Téléchargement de l'image Debian](https://www.debian.org/download.fr.html)

|

||||

3. [USB bootable (Rufus)](https://dev.to/devops2808/how-to-create-bootable-usb-installer-for-debian-12-4f66)

|

||||

4. [Installer Debian et configurer SSH](https://www.howtoforge.com/tutorial/debian-minimal-server/)

|

||||

5. Installer sudo et ajouter un utilisateur au groupe sudo, pour les privilèges administrateurs

|

||||

Se connecter en root :

|

||||

```shell

|

||||

su -

|

||||

```

|

||||

mettre son mot de passe puis taper :

|

||||

```shell

|

||||

apt install sudo

|

||||

```

|

||||

Ajouter l'utilisateur au groupe sudo :

|

||||

```shell

|

||||

adduser <nomdutilisateur> sudo

|

||||

```

|

||||

|

||||

La prochaine fois que l'utilisateur se connectera, il pourra utiliser la commande `sudo` et ainsi executer des commandes avec les privilèges administrateurs.

|

||||

|

||||

|

||||

6. [Tout savoir sur la connexion à distance à la console (SSH)](https://www.digitalocean.com/community/tutorials/ssh-essentials-working-with-ssh-servers-clients-and-keys)

|

||||

7. Optionnel - [UPS client en cas de coupure](https://www.sindastra.de/p/2078/how-to-connect-linux-server-to-synology-ups-server) / [et aussi](https://www.reddit.com/r/synology/comments/gtkjam/use_synology_nas_as_ups_server_to_safely_power/)

|

||||

8. Optionnel - Réveil en cas de coupure de courant -> régler le BIOS S0 state

|

||||

9. Optionnel - [Réveiller le serveur à distance (WoW - WoL)](https://dev.to/zakery1369/enable-wake-on-lan-on-debian-4ljd)

|

||||

|

||||

## CLI apps à avoir près de soi

|

||||

---

|

||||

Quelques app que vous utiliserez forcément à un moment donné, autant les installer dès le départ

|

||||

```shell

|

||||

sudo apt update

|

||||

sudo apt upgrade

|

||||

sudo apt install vim btop ranger git duf neofetch samba cifs-utils tree unzip ufw

|

||||

```

|

||||

|

||||

En plus :

|

||||

|

||||

- [gping](https://www.linode.com/docs/guides/how-to-use-gping-on-linux/) - Outil graphique de ping

|

||||

- [lazydocker](https://github.com/jesseduffield/lazydocker) - Gestion de conteneurs docker en CLI

|

||||

|

||||

## Fonctions utiles

|

||||

---

|

||||

### Pare-feu

|

||||

- [ufw](https://www.zenarmor.com/docs/network-security-tutorials/how-to-set-up-a-firewall-with-ufw-on-debian)

|

||||

- [Firewalld](https://linuxcapable.com/how-to-install-firewalld-on-debian-linux/)

|

||||

|

||||

### Partage Samba (accès à un disque réseau distant)

|

||||

- [Créer et accéder à un partage Samba](/generalites/samba)

|

||||

|

||||

|

||||

### Transfert de fichier via rsync

|

||||

|

||||

```shell

|

||||

sudo rsync -avhHSP /source /destination

|

||||

```

|

||||

::alert{type="info" icon="exclamation-circle"}

|

||||

:::list{type="info"}

|

||||

- Ajoutez ` --exclude @eaDir`{lang=shell} si la source est un NAS Synology

|

||||

:::

|

||||

::

|

||||

176

content/3.serveex/2.coeur/2.docker.md

Normal file

@@ -0,0 +1,176 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Docker

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Docker

|

||||

|

||||

Docker, pour installer des services déployables en quelques secondes, et les manager en quelques commandes/clics.

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer [Docker](https://www.docker.com/)

|

||||

- Installer [Dockge](https://github.com/louislam/dockge) pour manager les stacks

|

||||

- Installer [Watchtower](https://github.com/containrrr/watchtower) pour mettre à jour les conteneurs

|

||||

::

|

||||

|

||||

|

||||

|

||||

## Installer docker

|

||||

---

|

||||

Installez les repo Docker et la clé GPG

|

||||

|

||||

```shell

|

||||

# Add Docker's official GPG key:

|

||||

sudo apt-get update

|

||||

sudo apt-get install ca-certificates curl

|

||||

sudo install -m 0755 -d /etc/apt/keyrings

|

||||

sudo curl -fsSL https://download.docker.com/linux/debian/gpg -o /etc/apt/keyrings/docker.asc

|

||||

sudo chmod a+r /etc/apt/keyrings/docker.asc

|

||||

|

||||

# Add the repository to Apt sources:

|

||||

echo \

|

||||

"deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.asc] https://download.docker.com/linux/debian \

|

||||

$(. /etc/os-release && echo "$VERSION_CODENAME") stable" | \

|

||||

sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

|

||||

sudo apt-get update

|

||||

```

|

||||

Installez les package

|

||||

|

||||

```shell

|

||||

sudo apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

|

||||

```

|

||||

Et voilà !

|

||||

|

||||

**Plus d'options** [Installer docker pour Debian 12](https://docs.docker.com/engine/install/debian/)

|

||||

|

||||

::alert{type="info" icon="exclamation-circle"}

|

||||

:::list{type="info"}

|

||||

- Dans toute la suite, on part du principe que les stacks sont installées dans le dossier `/docker`, créé grace à la commande :

|

||||

:::

|

||||

```shell

|

||||

sudo mkdir /docker

|

||||

::

|

||||

|

||||

## Installer [dockge](https://github.com/louislam/dockge) pour gérer et déployer les conteneurs

|

||||

---

|

||||

[Dockge](https://github.com/louislam/dockge) est un outil web permettant de créer, configurer, lancer et gérer des conteneurs pour Docker. C'est une interface simple, intuitive, qui est plus légère et plus facile pour les débutants que d'utiliser docker en CLI ou Portainer.

|

||||

|

||||

|

||||

|

||||

### Configuration

|

||||

|

||||

Plan des fichiers que nous allons modifier :

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── dockge

|

||||

└── compose.yml

|

||||

```

|

||||

|

||||

Créez le dossier de la stack :

|

||||

|

||||

```shell

|

||||

cd /docker

|

||||

sudo mkdir dockge

|

||||

```

|

||||

|

||||

Puis créez le fichier `compose.yml` dans ce dossier avec l'outil vim que vous avez installé préalablement (dans les outils CLI)

|

||||

|

||||

```shell

|

||||

cd /docker/dockge

|

||||

sudo vi compose.yml

|

||||

```

|

||||

Appuyer sur `i` pour rentrer en modif et copiez-collez ceci.

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

dockge:

|

||||

image: louislam/dockge:1

|

||||

restart: unless-stopped

|

||||

container_name: dockge

|

||||

ports:

|

||||

- 3555:5001 # Le port joignable depuis le LAN sera 3555

|

||||

|

||||

volumes:

|

||||

- /var/run/docker.sock:/var/run/docker.sock

|

||||

- /docker/dockge/data:/app/data

|

||||

- /docker:/docker

|

||||

environment:

|

||||

- DOCKGE_STACKS_DIR=/docker

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` pour quitter le mode modif et tapez `:x` pour enregistrer et quitter

|

||||

|

||||

|

||||

Pour lancer le conteneur, tapez :

|

||||

|

||||

```shell

|

||||

cd /docker/dockge

|

||||

sudo docker compose up -d

|

||||

```

|

||||

Une fois lancé, tapez dans votre navigateur `http://ipduserveur:3555` et vous tomberez sur la page de login.

|

||||

|

||||

Plus d'info sur [dockge et comment l'utiliser](https://github.com/louislam/dockge)

|

||||

|

||||

Et voilà, vous avez installé docker et un outil facile pour manager vos conteneurs !

|

||||

|

||||

## [Watchtower](https://github.com/containrrr/watchtower?tab=readme-ov-file), pour mettre à jour automatiquement les conteneurs

|

||||

---

|

||||

Watchtower est un conteneur qui permet de vérifier les mise à jour et d'installer les nouvelles images sans effort, en ajoutant un simple label dans les fichiers `compose.yml` de vos conteneurs.

|

||||

|

||||

### Configuration

|

||||

|

||||

- Ouvrez Dockge dans votre navigateur

|

||||

- Cliquez sur `compose`

|

||||

- Nommez la stack `watchtower`

|

||||

- Copiez collez la configuration ci-dessous à la place de la configuration par défaut dans Dockge

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

watchtower:

|

||||

container_name: watchtower

|

||||

image: containrrr/watchtower:latest

|

||||

restart: unless-stopped

|

||||

env_file:

|

||||

- .env

|

||||

environment:

|

||||

- TZ=Europe/Paris

|

||||

- WATCHTOWER_SCHEDULE=${SCHEDULE}

|

||||

- WATCHTOWER_LABEL_ENABLE=true # watchtower scan tous les conteneurs qui ont le label com.centurylinklabs.watchtower.enable=true

|

||||

- WATCHTOWER_CLEANUP=true

|

||||

- WATCHTOWER_REMOVE_VOLUMES=true

|

||||

#Notifications Discord - décommenter si utilisé

|

||||

#- WATCHTOWER_NOTIFICATIONS=slack

|

||||

#- WATCHTOWER_NOTIFICATION_SLACK_IDENTIFIER=Watchtower

|

||||

#- WATCHTOWER_NOTIFICATION_SLACK_HOOK_URL=${WH_URL}

|

||||

volumes:

|

||||

- /var/run/docker.sock:/var/run/docker.sock

|

||||

```

|

||||

|

||||

Puis remplissez les données ci-dessous dans l'encart ".env" de Dockge

|

||||

|

||||

```properties

|

||||

SCHEDULE=

|

||||

WH_URL=

|

||||

```

|

||||

|

||||

| Propriété | Valeur | Exemples |

|

||||

|-------------------------|---------------------------------------------------------------------|----------------------------------------------|

|

||||

| `SCHEDULE`{lang=properties} | Format cron | `0 0 6 * * *` (tous les jours à 6h du matin) |

|

||||

| `WH_URL`{lang=properties} | URL du webhook de votre serveur Discord - ajouter `/slack` à la fin | `https://serveurdiscord/valeur/slack` |

|

||||

|

||||

|

||||

Pour que Watchtower surveille vos autres conteneurs, ajoutez ceci à vos conteneurs dans leur compose.yml :

|

||||

|

||||

```yaml

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

```

|

||||

|

||||

Puis relancez les stacks modifiés. Et voilà, vous avez une bonne carcasse pour commencer à installer les services qui vous plaisent !

|

||||

398

content/3.serveex/2.coeur/3.swag.md

Normal file

@@ -0,0 +1,398 @@

|

||||

---

|

||||

navigation: true

|

||||

title: SWAG

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# SWAG

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Swag

|

||||

- Activer le SSL

|

||||

- Accéder au tableau de bord

|

||||

- Configurer le blocage régional

|

||||

- Exposer Dockge

|

||||

::

|

||||

|

||||

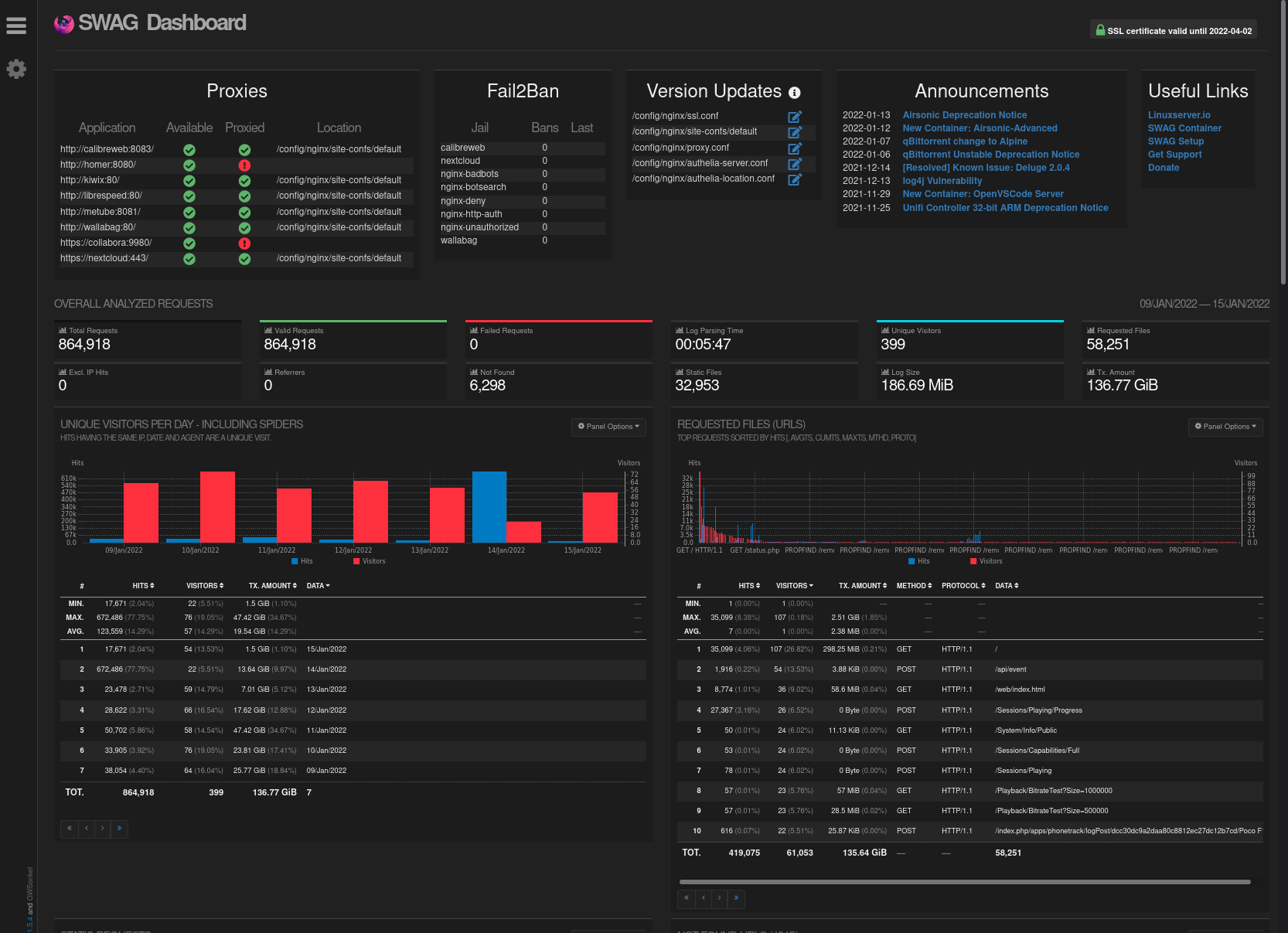

[Swag](https://docs.linuxserver.io/general/swag/) est le noyau de ce homelab. C'est un reverse proxy puissant qui permet d'exposer des services sur le net via un ou des noms de domaines, en se chargeant de l'émission des certificats SSL (pour garder des connexions chiffrées), du routage des requêtes et de la sécurisation des accès (par authent HTTP ou par SSO comme Authelia ou Authentik). Toute la doc nécessaire ce [situe ici](https://docs.linuxserver.io/general/swag).

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- SWAG n'a pour utilité que l'exposition de vos services sur internet. C'est à dire, y accéder via une url publique du type `https://service.mondomaine.fr`. Si vous ne souhaitez pas exposer vos services et plutôt utiliser systématiquement un VPN pour vous connecter à vos services à distance, vous pouvez directement aller [par ici](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Ci-dessous, vous trouverez un exemple, exposant Dockge. Nous installerons SWAG, ainsi que le mod dbip servant à bloquer les connexions en fonction de la géoloc, ainsi que le mod dashboard qui permet de piloter le fonctionnement de swag, fail2ban et la géoloc.

|

||||

|

||||

**Principe d'un reverse proxy et application dans notre cas :**

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

::alert{type="info" icon="exclamation-circle"}

|

||||

:::list{type="info"}

|

||||

- Ce tutoriel part du principe que vous avez un nom de domaine qui pointe vers votre serveur, et que votre box a une règle NAT qui redirige le port `443` vers l'adresse IP et le port `443` de votre serveur. Le nom de domaine d'exemple sera `mondomaine.fr`.

|

||||

:::

|

||||

::

|

||||

|

||||

Plan des fichiers que nous allons modifier :

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── swag

|

||||

├── config

|

||||

│ ├── dns-conf

|

||||

│ │ └── ovh.ini

|

||||

│ └── nginx

|

||||

│ ├── dbip.conf

|

||||

│ ├── nginx.conf

|

||||

│ └── proxy-confs

|

||||

│ └── dockge.subdomain.conf

|

||||

├── compose.yml

|

||||

└── .env

|

||||

```

|

||||

|

||||

Ouvrez Dockge dans votre navigateur, cliquez sur `compose`, nommez la stack `swag` et copiez la conf ci-dessous

|

||||

|

||||

``` yaml

|

||||

---

|

||||

services:

|

||||

swag:

|

||||

image: lscr.io/linuxserver/swag:latest

|

||||

container_name: swag

|

||||

cap_add:

|

||||

- NET_ADMIN

|

||||

env_file:

|

||||

- .env

|

||||

environment:

|

||||

- TZ=Europe/Paris

|

||||

- URL=${DOMAIN}

|

||||

- EXTRA_DOMAINS=${DOMAINS}

|

||||

- SUBDOMAINS=wildcard # couvre les sous-domaines

|

||||

- VALIDATION=dns

|

||||

- DNSPLUGIN=${PLUGIN}

|

||||

- EMAIL=${EMAIL}

|

||||

- DOCKER_MODS=linuxserver/mods:swag-dbip|linuxserver/mods:swag-dashboard|linuxserver/mods:swag-auto-reload

|

||||

volumes:

|

||||

- /docker/swag/config:/config

|

||||

ports:

|

||||

- 80:80

|

||||

- 443:443

|

||||

- 81:81 # Nécessaire pour le dashboard

|

||||

restart: unless-stopped

|

||||

networks:

|

||||

- swag

|

||||

|

||||

networks:

|

||||

swag:

|

||||

name: swag_default

|

||||

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__

|

||||

ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Puis dans le `.env` :

|

||||

|

||||

```properties

|

||||

DOMAIN=

|

||||

DOMAINS=

|

||||

EMAIL=

|

||||

PLUGIN=

|

||||

```

|

||||

|

||||

Remplissez comme suit

|

||||

|

||||

| Propriété | Valeur | Exemples |

|

||||

|--------------------------|---------------------------------------------------------------------------|-----------------------|

|

||||

| ` DOMAIN`{lang=properties} | Votre domaine (cela couvre aussi tous les sous-domaines) | `mondomaine.fr` |

|

||||

| ` DOMAINS`{lang=properties} | Vos éventuels autres domaines | `monsecondomaine.fr` |

|

||||

| ` EMAIL`{lang=properties} | Votre email, pour générer le certificat | `votre@email.fr` |

|

||||

| ` PLUGIN`{lang=properties} | Le plugin pour générer le certificat, lié à votre [fournisseur de zone DNS](https://docs.linuxserver.io/general/swag/) | `ovh`<br>`cloudflare` |

|

||||

|

||||

Ici nous partons du principe que votre zone DNS est chez OVH. Déployez la stack une premiere fois. Dans les logs vous verrez qu'il n'arrivera pas à créer de certificat SSL car le fichier ovh.ini renvoi une erreur. Arretez la stack.

|

||||

|

||||

En CLI, allez dans le dossier dns-conf et éditez le fichier `ovh.ini` :

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce pour les allergiques au terminal :__

|

||||

vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/dns-conf/ovh.ini

|

||||

```

|

||||

|

||||

Voici ce qui s'affiche :

|

||||

|

||||

```properties

|

||||

# Instructions: https://github.com/certbot/certbot/blob/master/certbot-dns-ovh/certbot_dns_ovh/__init__.py#L20

|

||||

# Replace with your values

|

||||

dns_ovh_endpoint = ovh-eu

|

||||

dns_ovh_application_key =

|

||||

dns_ovh_application_secret =

|

||||

dns_ovh_consumer_key =

|

||||

```

|

||||

Authentifiez vous et créez [votre token ici](https://www.ovh.com/auth/?onsuccess=https%3A%2F%2Fwww.ovh.com%2Fauth%2Fapi%2FcreateToken).

|

||||

|

||||

Les permissions à configurer sont les suivantes :

|

||||

|

||||

* ``GET /domain/zone/*``

|

||||

* ``PUT /domain/zone/*``

|

||||

* ``POST /domain/zone/*``

|

||||

* ``DELETE /domain/zone/*``

|

||||

|

||||

Notez les 3 clés temporairement et renseignez le fichier `ovh.ini`. (avec vim, `i` pour passer en modif, `Echap` quand c'est fini, `:x` pour sauvegarder et quitter)

|