First commit -clean

This commit is contained in:

198

content/3.serveex/4.monitoring/1.uptime-kuma.md

Normal file

198

content/3.serveex/4.monitoring/1.uptime-kuma.md

Normal file

@@ -0,0 +1,198 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Uptime-Kuma

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Uptime-Kuma

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer et déployer Uptime-Kuma

|

||||

- Exposer Uptime Kuma

|

||||

- (Optionnel) Protéger Uptime-Kuma avec Authentik

|

||||

::

|

||||

|

||||

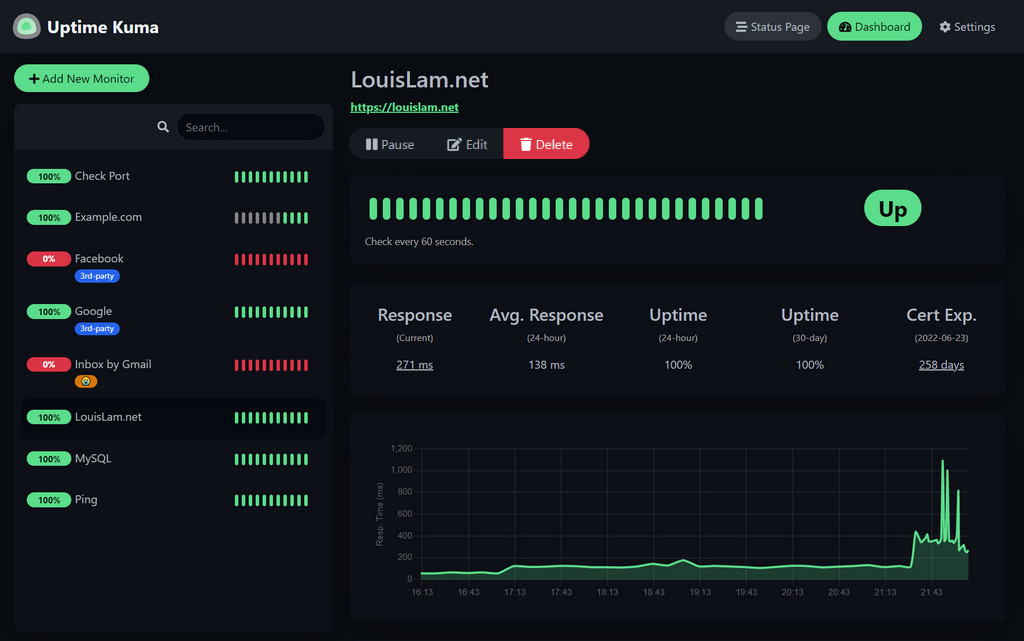

[Uptime-Kuma ](https://github.com/louislam/uptime-kuma)est un conteneur dédié au monitoring de services. Le principe est d'envoyer des requêtes régulières à vos services afin de déterminer s'ils sont en lignes ou non, et de vous alerter le cas échéant. Uptime-Kuma est développé par le meme développeur que Dockge.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── uptime-kuma

|

||||

├── date

|

||||

└── compose.yaml

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `uptime-kuma` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

uptime-kuma:

|

||||

image: louislam/uptime-kuma:1

|

||||

container_name: uptime-kuma

|

||||

volumes:

|

||||

- /docker/uptime-kuma/uptime-kuma-data:/app/data

|

||||

ports:

|

||||

- 3200:3001 # <Host Port>:<Container Port>

|

||||

restart: always

|

||||

```

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

uptime-kuma:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Vous n'avez plus qu'à accéder à l'outil via `http://ipdevotreserveur:3200`.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer avec Swag

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez le sous-domaine `stats.mondomaine.fr` avec un `CNAME` qui pointe vers `mondomaine.fr` dans votre [zone DNS](/generalites/dns). Et que bien sûr, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), le port `443` de votre box pointe bien sur le port `443` de votre serveur via [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Uptime-Kuma n'utilise pas d'authentification multifacteur. Exposer Uptime-Kuma sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `stats.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce pour les allergiques au terminal :__

|

||||

vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/stats.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name stats.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app uptime-kuma;

|

||||

set $upstream_port 3001;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau d'Uptime-Kuma :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- uptime-kuma # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

uptime-kuma: # Nom du réseau déclaré dans la stack

|

||||

name: uptime-kuma_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

Relancez la stack et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Uptime-Kuma est `uptime-kuma_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Et voilà, vous avez exposé Uptime-Kuma, vous pouvez y accéder en tapant `https://stats.mondomaine.fr`

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__

|

||||

<br/><br>

|

||||

Vous pouvez protéger cette app avec Authentik en ouvrant `stats.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy). Si vous souhaitez que la page publique de stats soit joignable par tout le monde sans authentification:

|

||||

|

||||

- Editez le fournisseur d'Uptime-Kuma

|

||||

- Dans *paramètres avancés du protocole > chemins authentifiés*, saisissez :

|

||||

|

||||

```properties

|

||||

^/$

|

||||

^/status

|

||||

^/assets/

|

||||

^/assets

|

||||

^/icon.svg

|

||||

^/api/.*

|

||||

^/upload/.*

|

||||

^/metrics

|

||||

::

|

||||

|

||||

Déployez à nouveau la stack.

|

||||

|

||||

Uptime-Kuma sera ainsi joignable directement depuis internet en tapant `https://stats.mondomaine.fr`.

|

||||

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Si vous utilisez Authentik et que vous ne craignez pas d'exposer votre panneau admin à votre réseau local, vous pouvez désactiver l'authentification d'Uptime-Kuma via les paramètres, afin de ne garder que celle d'Authentik.

|

||||

::

|

||||

182

content/3.serveex/4.monitoring/2.dozzle.md

Normal file

182

content/3.serveex/4.monitoring/2.dozzle.md

Normal file

@@ -0,0 +1,182 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Dozzle

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Dozzle

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Dozzle

|

||||

- Exposer Dozzle avec Swag

|

||||

::

|

||||

|

||||

[Dozzle](https://dozzle.dev/) est un conteneur permettant d'accéder au logs de vos conteneurs et de les afficher en temps réel de via une interface user-friendly. C'est une manière simple de naviguer entre les logs et de retrouver des informations dans l'historique.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── dozzle

|

||||

└── data

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `dozzle` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

dozzle:

|

||||

container_name: dozzle

|

||||

image: amir20/dozzle:latest

|

||||

ports:

|

||||

- 9135:8080

|

||||

env_file:

|

||||

- .env

|

||||

environment:

|

||||

- DOZZLE_AUTH_PROVIDER=simple

|

||||

- DOZZLE_HOSTNAME=${DOMAIN}

|

||||

volumes:

|

||||

- /var/run/docker.sock:/var/run/docker.sock

|

||||

- /docker/dozzle/data:/data

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

dozzle:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Renseignez le `.env` votre nom de domaine, par exemple

|

||||

|

||||

```properties

|

||||

DOMAIN=dozzle.mondomaine.fr

|

||||

```

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:9135`. Et voilà, votre instance Dozzle en webui est disponible !

|

||||

|

||||

## Exposer Dozzle avec Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Dozzle n'utilise pas d'authentification multifacteur. Exposer Dozzle sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Dozzle via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `dozzle.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Dozzle :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- dozzle # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

dozzle: # Nom du réseau déclaré dans la stack

|

||||

name: dozzle_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Dozzle est `dozzle_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `dozzle.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/dozzle.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name dozzle.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app dozzle;

|

||||

set $upstream_port 8080;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Et voilà, vous avez exposé Dozzle !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `dozzle.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

206

content/3.serveex/4.monitoring/3.speedtest-tracker.md

Normal file

206

content/3.serveex/4.monitoring/3.speedtest-tracker.md

Normal file

@@ -0,0 +1,206 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Speedtest Tracker

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Speedtest Tracker

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Speedtest Tracker

|

||||

- Exposer Speedtest Tracker avec Swag

|

||||

::

|

||||

|

||||

[Speedtest Tracker](https://docs.speedtest-tracker.dev/) est un conteneur permettant de programmer des speedtest régulier afin d'historiser l'état de la connexion internet de votre serveur.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Nous utiliserons l'image docker maintenue par [LinuxServer.io](https://docs.linuxserver.io/images/docker-speedtest-tracker/)

|

||||

:::

|

||||

::

|

||||

|

||||

Structure des fichiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── speedtest-tracker

|

||||

└── data

|

||||

└── config

|

||||

```

|

||||

|

||||

Dans un terminal, générez une clé avec la commande suivante :

|

||||

|

||||

```shell

|

||||

echo -n 'base64:'; openssl rand -base64 32;

|

||||

```

|

||||

|

||||

Notez la clé.

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `speedtest-tracker` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

speedtest-tracker:

|

||||

image: lscr.io/linuxserver/speedtest-tracker:latest

|

||||

restart: unless-stopped

|

||||

container_name: speedtest-tracker

|

||||

ports:

|

||||

- ${PORT}$:80

|

||||

environment:

|

||||

- PUID=${PUID}

|

||||

- PGID=${GUID}

|

||||

- TZ=Europe/Paris

|

||||

- APP_KEY=${API_KEY}

|

||||

- DB_CONNECTION=sqlite

|

||||

- SPEEDTEST_SCHEDULE=${SCHEDULE}

|

||||

volumes:

|

||||

- /docker/speedtest-tracker/data/config:/config

|

||||

```

|

||||

|

||||

Trouvez votre `PUID` et votre `GUID` en tapant la commande suivante :

|

||||

|

||||

```shell

|

||||

id nomdutilisateur

|

||||

```

|

||||

|

||||

Dans `.env` renseignez la variable `API_KEY` avec la clé que vous avez générée et un planning de test au format cron, ainsi que vos `PUID` et `GUID`, par exemple :

|

||||

|

||||

```properties

|

||||

SCHEDULE=15 */6 * * * # toutes les 6h

|

||||

KEY=base64:zihejehkj8_nzhY/OjeieR= # votre clé

|

||||

PUID=1000

|

||||

GUID=1000

|

||||

PORT=3225 # port d'accès à la webui

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez configurer d'autres variables d'environnements en consultant la [documentation officielle](https://docs.speedtest-tracker.dev/getting-started/environment-variables).

|

||||

::

|

||||

|

||||

Déployez le conteneur et rendez-vous sur http://ipduserveur:3225. Connectez vous avec le compte `admin@exemple.com` et le mot de passe `password`. N'oubliez pas de changer votre id et votre mot de apsse une fois connecté !

|

||||

|

||||

|

||||

## Exposer Speedtest Tracker

|

||||

---

|

||||

::alert{type="info"}

|

||||

📋 __Prérequis :__ <br/></br>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `speedtest.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

Il s'agit maintenant d'exposer Speedtest Tracker sur internet, afin de pouvoir y accéder sans que vous soyez chez vous. Pour cela, nous partons du principe que vous avez configuré un sous domaine `speedtest.mondomaine.fr` dans votre zone DNS dont le `CNAME` pointe sur `mondomaine.fr`.

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Speedtest Tracker n'utilise pas d'authentification multifacteur. Exposer Speedtest Tracker sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Ouvrez le fichier speedtest.subdomain.conf :

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/speedtest.subdomain.conf

|

||||

```

|

||||

|

||||

Paramétrez le comme tel :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

# indique que le sous-domaine doit être dirigé

|

||||

server_name speedtest.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

# indique que les pays dans la blacklist sont intedits

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

|

||||

set $upstream_app speedtest-tracker; # Nom du conteneur

|

||||

set $upstream_port 3225; # Port interne conteneur

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Sauvegardez et quittez. La configuration va se mettre à jour en quelques secondes.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Par défaut, swag ne connait pas le nom "speedtest-tracker". Pour qu'il puisse y accéder, vous devez rajouter le réseau de Speedtest Tracker dans le `compose.yml` de SWAG.

|

||||

:::

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Speedtest Tracker :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- speedtest-tracker # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

speedtest-tracker: # Nom du réseau déclaré dans la stack

|

||||

name: speedtest-tracker_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Speedtest Tracker est `speedtest-tracker_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Patientez puis tapez `https://speedtest.mondomaine.fr` dans votre navigateur, vous devriez être redirigé vers speedtest-tracker. Vous pouvez vérifier le statut du service via le dashboard (depuis votre réseau local, http://ipdevotreserveur:81).

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `speedtest.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

255

content/3.serveex/4.monitoring/4.beszel.md

Normal file

255

content/3.serveex/4.monitoring/4.beszel.md

Normal file

@@ -0,0 +1,255 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Beszel

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Beszel

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Beszel

|

||||

- Monitorer le serveur local

|

||||

- Monitorer un serveur distant

|

||||

- Exposer Beszel avec Swag

|

||||

::

|

||||

|

||||

[Beszel](https://beszel.dev/) est un conteneur permettant d'accéder aux informations du hardware de vos serveurs en temps réel et de les historiser. Activité CPU, usages des disques, températures, RAM, vous ne raterez rien de l'état de votre serveur. Beszel permet également de paramétrer des notifications et alertes en cas de dépassement de limites que vous avez choisies.

|

||||

|

||||

Beszel dispose d'un hub avec une webui et d'un agent qui permet de collecter les données depuis votre serveur ou sur un serveur distant.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── beszel

|

||||

├── data

|

||||

└── socket

|

||||

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `beszel` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

beszel:

|

||||

image: henrygd/beszel:latest

|

||||

container_name: beszel

|

||||

restart: unless-stopped

|

||||

ports:

|

||||

- ${PORT}$:8090

|

||||

volumes:

|

||||

- ./data:/beszel_data

|

||||

- ./socket:/beszel_socket

|

||||

|

||||

beszel-agent:

|

||||

image: henrygd/beszel-agent:latest

|

||||

container_name: beszel-agent

|

||||

restart: unless-stopped

|

||||

network_mode: host

|

||||

volumes:

|

||||

- ./socket:/beszel_socket

|

||||

- /var/run/docker.sock:/var/run/docker.sock:ro

|

||||

environment:

|

||||

LISTEN: /beszel_socket/beszel.sock

|

||||

# Do not remove quotes around the key

|

||||

KEY: ${KEY}

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

beszel:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Renseignez le `.env`, par exemple :

|

||||

|

||||

```properties

|

||||

PORT=8090 # port de la webui

|

||||

KEY= # clé privée à récupérer dans Beszel lors que vous ajoutez un système

|

||||

```

|

||||

Pour la valeur `KEY`, il faudra lancer Beszel une première fois pour la saisir.

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:8090`. Et voilà, votre instance Beszel en webui est disponible !

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

### Ajouter les informations du serveur local

|

||||

|

||||

Maintenant que la webui est accessible, vous devez faire remonter les informations du serveur dedans. Pour cela, il vous suffit d'ajouter une machine dans la webui et de paraméter comme ceci :

|

||||

|

||||

|

||||

|

||||

Note la clé privée et validez. Renseignez la clé dans votre `.env` dans dockge, et redéployez la stack. Lorsque vous retournerez sur la webui, votre serveur apparaitra :

|

||||

|

||||

|

||||

|

||||

|

||||

### Ajouter les informations d'un serveur distant

|

||||

|

||||

Vous pouvez également monitorer un serveur distant. Pour cela vous avez juste à faire tourner l'agent sur le serveur distant. Pour cela, ajoutez une nouvelle machine dans Beszel et renseignez :

|

||||

|

||||

- Le nom qui s'affichera dans Beszel pour votre serveur distant

|

||||

- L'adresse IP ou le nom de domaine de votre serveur distant

|

||||

- Le port d'écoute de votre serveur distant (dans notre exemple cela sera `45876`)

|

||||

|

||||

Beszel vous proposera de copier directement le `compose.yaml` à déployer sur votre serveur distant, ou vous pouvez le configurer comme suit :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

beszel-agent:

|

||||

image: henrygd/beszel-agent

|

||||

container_name: beszel-agent

|

||||

restart: unless-stopped

|

||||

network_mode: host

|

||||

volumes:

|

||||

- /var/run/docker.sock:/var/run/docker.sock:ro

|

||||

environment:

|

||||

LISTEN: ${PORT}

|

||||

KEY: ${KEY}

|

||||

```

|

||||

|

||||

Et dans le `.env` :

|

||||

|

||||

```properties

|

||||

PORT=45876 # port de communication entre votre hub et l'agent à distance

|

||||

KEY= # clé privée à récupérer dans Beszel lors que vous ajoutez un système

|

||||

```

|

||||

Déployez la stack sur votre serveur distant. Les informations du serveur distant remontront au bout de quelques secondes dans votre webui.

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer Beszel avec Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- Beszel n'utilise pas d'authentification multifacteur. Exposer Beszel sur internet pourrait compromettre les machines auxquelles il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Beszel via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `beszel.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de Beszel :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- beszel # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

beszel: # Nom du réseau déclaré dans la stack

|

||||

name: beszel_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de beszel est `beszel_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `beszel.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/beszel.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name beszel.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app beszel;

|

||||

set $upstream_port 8090;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Et voilà, vous avez exposé Beszel !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `beszel.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

194

content/3.serveex/4.monitoring/5.upsnap.md

Normal file

194

content/3.serveex/4.monitoring/5.upsnap.md

Normal file

@@ -0,0 +1,194 @@

|

||||

---

|

||||

navigation: true

|

||||

title: UpSnap

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# UpSnap

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer UpSnap

|

||||

- Exposer UpSnap avec Swag

|

||||

::

|

||||

|

||||

[UpSnap](https://github.com/seriousm4x/UpSnap) est un conteneur permettant d'allumer, éteindre, ou mettre en veille vos machines à distance. Il utilise essentiellement le systeme de Wake-On-Lan (WoL) par le réseau et dispose d'autres fonctions avancées.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── upsnap

|

||||

└── data

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `upsnap` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

upsnap:

|

||||

container_name: upsnap

|

||||

image: ghcr.io/seriousm4x/upsnap:5

|

||||

network_mode: host

|

||||

restart: unless-stopped

|

||||

volumes:

|

||||

- /docker/upsnap/data:/app/pb_data

|

||||

environment:

|

||||

- TZ=Europe/Paris

|

||||

- UPSNAP_SCAN_RANGE=${SCAN_RANGE}

|

||||

- UPSNAP_SCAN_TIMEOUT=500ms

|

||||

- UPSNAP_PING_PRIVILEGED=true

|

||||

dns:

|

||||

- ${DNS}

|

||||

entrypoint: /bin/sh -c "./upsnap serve --http 0.0.0.0:8095"

|

||||

healthcheck:

|

||||

test: curl -fs "http://localhost:8095/api/health" || exit 1

|

||||

interval: 10s

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

upsnap:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Renseignez le `.env`, par exemple :

|

||||

|

||||

```properties

|

||||

RANGE=192.168.1.0/24 # scan toutes les machines sur le réseau local ayant une adresse IP comprise entre 192.168.0.1 et 192.168.1.255

|

||||

DNS=192.168.1.1 # IP du dns à utiliser pour résoudre les noms de domaines, ici dans l'exemple c'est généralement l'IP du routeur

|

||||

```

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:8095`. Vous n'avez plus qu'à suivre les instructions pour créer votre compte !

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer UpSnap avec Swag

|

||||

---

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- UpSnap n'utilise pas d'authentification multifacteur. Exposer UpSnap sur internet pourrait compromettre les machines auxquel il est relié. Ne le faite que si vous utilisez un systeme d'authentification multifacteur comme [Authentik](/serveex/securite/authentik/). Sinon, n'exposez pas avec SWAG et utilisez plutôt un VPN comme [Wireguard](/serveex/securite/wireguard).

|

||||

:::

|

||||

::

|

||||

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer UpSnap via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

📋 __Au préalable :__

|

||||

<br/><br/>

|

||||

Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `upsnap.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

::

|

||||

|

||||

Rendez-vous dans dockge, et éditez le compose de SWAG en ajoutant le réseau de UpSnap :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- upsnap # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

upsnap: # Nom du réseau déclaré dans la stack

|

||||

name: upsnap_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de upsnap est `upsnap_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant `http://ipduserveur:81`.

|

||||

:::

|

||||

::

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `upsnap.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/upsnap.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name upsnap.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app upsnap;

|

||||

set $upstream_port 8095;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Et voilà, vous avez exposé UpSnap !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Vous pouvez protéger cette app avec Authentik en ouvrant `upsnap.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

1

content/3.serveex/4.monitoring/_dir.yml

Normal file

1

content/3.serveex/4.monitoring/_dir.yml

Normal file

@@ -0,0 +1 @@

|

||||

navigation.title: Monitoring

|

||||

Reference in New Issue

Block a user