First commit -clean

This commit is contained in:

223

content/3.serveex/8.development/1.code-server.md

Normal file

223

content/3.serveex/8.development/1.code-server.md

Normal file

@@ -0,0 +1,223 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Code-Serveur

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Code-Server

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer code-server

|

||||

- Monter des dossiers dans vscode

|

||||

- Exposer code-server avec Swag

|

||||

::

|

||||

|

||||

[code-server](https://github.com/linuxserver/docker-code-server) est un conteneur permettant d'accéder à [vscode](https://code.visualstudio.com/) en web-ui dans un environnement linux. C'est littéralement vscode et vos projets directement dans votre poche, disponibles partout.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Pour cette installation nous utiliserons [l'image maintenue par LinuxServer.io](https://docs.linuxserver.io/images/docker-code-server/).

|

||||

:::

|

||||

::

|

||||

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

├── docker

|

||||

│ └── code-server

|

||||

│ └── config

|

||||

└── #n'importe quel dossier à monter dans vscode

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `code-server` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

code-server:

|

||||

image: lscr.io/linuxserver/code-server:latest

|

||||

container_name: code-server

|

||||

environment:

|

||||

- PUID=${PUID}

|

||||

- PGID=${GUID}

|

||||

- TZ=Etc/UTC

|

||||

- HASHED_PASSWORD=${PW}

|

||||

volumes:

|

||||

- /docker/code-server/config:/config

|

||||

# ajoutez vos dossier à monter dans vscode

|

||||

# - /chemin/vers/dossier:/dossier

|

||||

ports:

|

||||

- 8443:8443

|

||||

restart: unless-stopped

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ Ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

code-server:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

Choisissez un mot de passe et générez un hash

|

||||

|

||||

```shell

|

||||

echo -n "votremotdepasse" | npx argon2-cli -e

|

||||

```

|

||||

|

||||

Notez précieusement le résultat. Trouvez votre PUID et votre GUID en tapant la commande suivante :

|

||||

|

||||

```shell

|

||||

id nomdutilisateur

|

||||

```

|

||||

|

||||

Et renseignez le `.env` avec les infos que vous avez trouvées, par exemple :

|

||||

|

||||

```properties

|

||||

PW='$argon2i$v=19$m=4096,t=3,p=1$wST5QhBgk2lu1ih4DMuxvg$LS1alrVdIWtvZHwnzCM1DUGg+5DTO3Dt1d5v9XtLws4'

|

||||

PUID=1000

|

||||

GUID=1000

|

||||

```

|

||||

|

||||

::alert{type="warning"}

|

||||

:::list{type="warning"}

|

||||

- __Attention :__ Pensez à mettre un guillemet simple `'`au debut et à la fin du hash

|

||||

:::

|

||||

::

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:8443`. Et voilà, votre instance code-server en webui est disponible !

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Monter des dossiers

|

||||

---

|

||||

Vous pouvez monter les dossiers à partager dans vscode en ajoutant les volumes concernés dans le compose.yaml (ou via dockge), et en redéployant le conteneur.

|

||||

|

||||

```yaml

|

||||

services:

|

||||

code-server:

|

||||

#...

|

||||

volumes:

|

||||

- /chemin/vers/dossier:/dossier

|

||||

```

|

||||

Une fois dans vscode, vous pourrez accéder au dossier.

|

||||

|

||||

## Exposer code-server avec Swag

|

||||

---

|

||||

Tout l'intérêt d'une telle solution, c'est de pouvoir y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer coder-server via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- __Au préalable :__ Nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `code.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

:::

|

||||

::

|

||||

|

||||

Dans Dockge, rendez-vous dans la stack de SWAG et éditez le compose en ajoutant le réseau de code-server :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- code-server # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

code-server: # Nom du réseau déclaré dans la stack

|

||||

name: code-serveur # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de code-server est `code-server_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant http://ipduserveur:81.

|

||||

:::

|

||||

::

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `code.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/code.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name code.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app code-server;

|

||||

set $upstream_port 8443;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Et voilà, vous avez exposé code-server !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Vous pouvez protéger cette app avec Authentik en ouvrant `code.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}.N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

198

content/3.serveex/8.development/2.gitea.md

Normal file

198

content/3.serveex/8.development/2.gitea.md

Normal file

@@ -0,0 +1,198 @@

|

||||

---

|

||||

navigation: true

|

||||

title: Gitea

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# Gitea

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer Gitea

|

||||

- Exposer Gitea avec Swag

|

||||

::

|

||||

|

||||

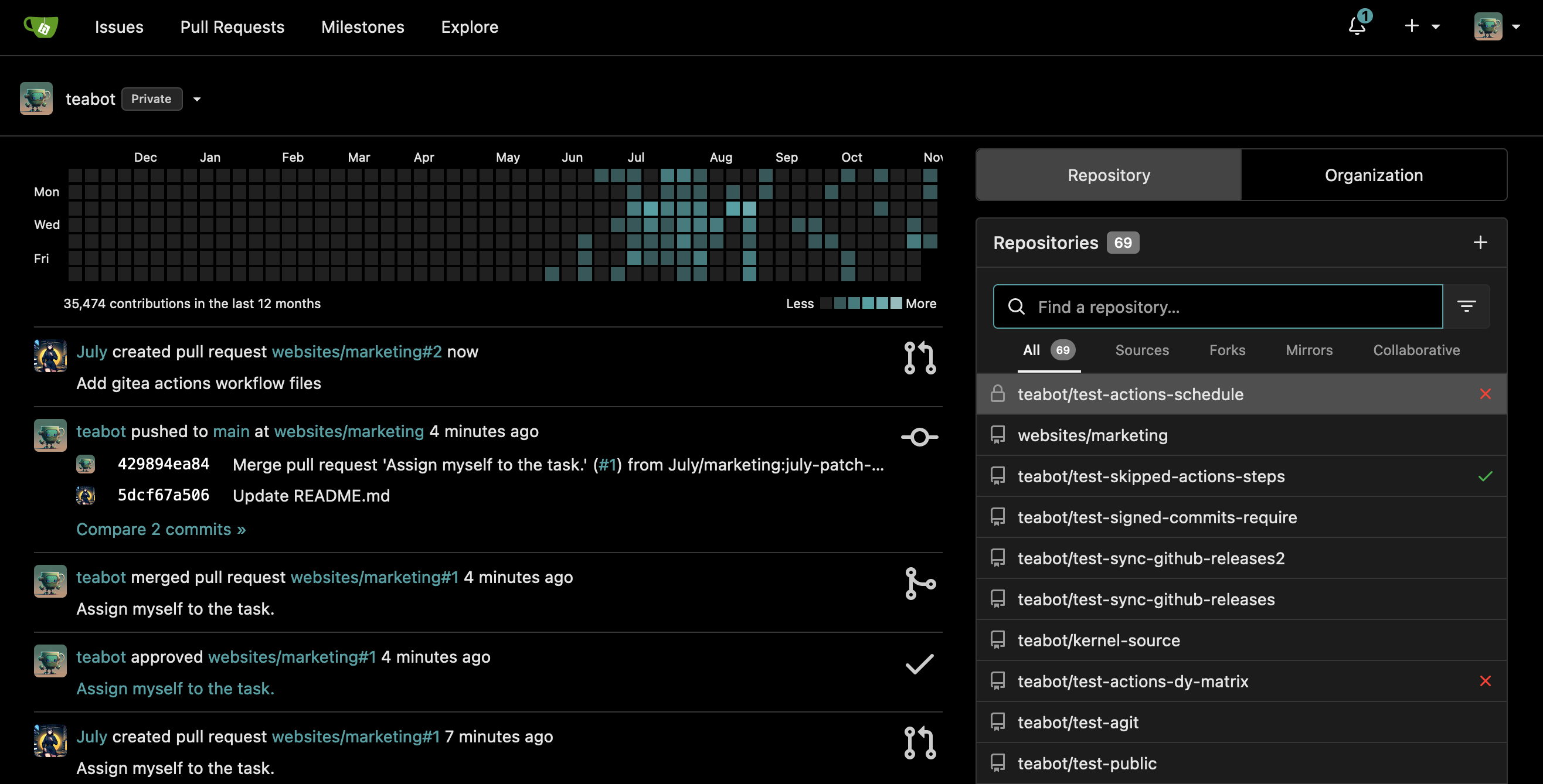

[Gitea](https://https://about.gitea.com/) est une plateforme DevOps, permettant de gérer des dépots, à la manière de GitHub mais chez vous en selfhost.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

Structure des dossiers

|

||||

|

||||

```console

|

||||

root

|

||||

└── docker

|

||||

└── gitea

|

||||

└── data

|

||||

```

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `gitea` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

networks:

|

||||

gitea:

|

||||

external: false

|

||||

services:

|

||||

server:

|

||||

image: gitea/gitea:1.22.0

|

||||

container_name: gitea

|

||||

environment:

|

||||

- USER_UID=${UID}

|

||||

- USER_GID=${GID}

|

||||

- TZ=Europe/Paris

|

||||

restart: unless-stopped

|

||||

networks:

|

||||

- gitea

|

||||

volumes:

|

||||

- ./data:/data

|

||||

ports:

|

||||

- 3333:3000

|

||||

- 222:22

|

||||

```

|

||||

Et renseignez le `.env` avec les infos que vous avez trouvées, par exemple :

|

||||

|

||||

```properties

|

||||

UID=1000

|

||||

GID=1000

|

||||

```

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:3333`. Et voilà, votre instance Gitea est disponible !

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer Gitea avec Swag

|

||||

---

|

||||

Tout l'intérêt d'une telle solution, c'est de pouvoir y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer Gitea via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- __Au préalable :__ nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `gitea.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

:::

|

||||

::

|

||||

|

||||

Dans Dockge, rendez-vous dans la stack de SWAG et éditez le compose en ajoutant le réseau de gitea :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- gitea # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

gitea: # Nom du réseau déclaré dans la stack

|

||||

name: gitea_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de gitea est `gitea_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant http://ipduserveur:81.

|

||||

:::

|

||||

::

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `gitea.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/gitea.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name gitea.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app gitea;

|

||||

set $upstream_port 3000;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

|

||||

location ~ (/gitea)?/info/lfs {

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app gitea;

|

||||

set $upstream_port 3000;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Ouvrez le fichier `app.ini` dans les fichiers du conteneur

|

||||

|

||||

```shell

|

||||

sudo vi /docker/gitea/data/gitea/conf/app.ini

|

||||

```

|

||||

|

||||

Entrez en modification avec la touche `i` et et modifiez la section serveur avec les infos de votre domaine

|

||||

|

||||

```properties

|

||||

[server]

|

||||

DOMAIN = gitea.mondomaine.fr

|

||||

SSH_DOMAIN = gitea.mondomaine.fr

|

||||

ROOT_URL = https://gitea.mondomaine.fr/

|

||||

```

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Relancez le conteneur.

|

||||

|

||||

Et voilà, vous avez exposé Gitea !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Vous pouvez protéger cette app avec Authentik de façon native en [suivant ces instructions](https://docs.goauthentik.io/integrations/services/gitea/).

|

||||

::

|

||||

167

content/3.serveex/8.development/3.it-tools.md

Normal file

167

content/3.serveex/8.development/3.it-tools.md

Normal file

@@ -0,0 +1,167 @@

|

||||

---

|

||||

navigation: true

|

||||

title: IT-Tools

|

||||

main:

|

||||

fluid: false

|

||||

---

|

||||

:ellipsis{left=0px width=40rem top=10rem blur=140px}

|

||||

# IT Tools

|

||||

|

||||

::alert{type="info"}

|

||||

🎯 __Objectifs :__

|

||||

- Installer IT-Tools

|

||||

- Exposer IT Tools avec Swag

|

||||

::

|

||||

|

||||

[IT Tools](https://github.com/CorentinTh/it-tools) est un conteneur exposant une page web permettant d'accéder à un grand nombre d'outil de développement.

|

||||

|

||||

|

||||

|

||||

## Installation

|

||||

---

|

||||

|

||||

Ouvrez Dockge, cliquez sur `compose`, appelez la stack `it-tools` puis copiez collez ceci :

|

||||

|

||||

```yaml

|

||||

---

|

||||

services:

|

||||

it-tools:

|

||||

container_name: it-tools

|

||||

restart: unless-stopped

|

||||

image: corentinth/it-tools:latest

|

||||

ports:

|

||||

- 3222:80

|

||||

```

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ ajoutez le label de watchtower dans chaque conteneur afin d'automatiser les mises à jour

|

||||

|

||||

```yaml

|

||||

services:

|

||||

it-tools:

|

||||

#...

|

||||

labels:

|

||||

- com.centurylinklabs.watchtower.enable=true

|

||||

::

|

||||

|

||||

|

||||

Déployez le conteneur et rendez-vous sur `http://ipduserveur:3222`. Et voilà, votre instance IT Tools en webui est disponible !

|

||||

|

||||

::alert{type="danger"}

|

||||

:::list{type="danger"}

|

||||

- __En cas d'échec :__ vérifiez les règles de votre pare-feu.

|

||||

:::

|

||||

::

|

||||

|

||||

## Exposer IT Tools avec Swag

|

||||

---

|

||||

Vous aurez peut-etre envie d'y accéder à distance et sur tout vos appareils. Pour cela, nous allons exposer IT Tools via Swag.

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- __Au préalable :__ nous partons du principe que vous avez créé dans votre [zone DNS](/generalites/dns) un sous domaine du type `tools.mondomaine.fr` avec pour `CNAME` `mondomaine.fr` et, [à moins que vous utilisiez Cloudflare Zero Trust](/serveex/securite/cloudflare), que que vous avez déjà redirigé le port `443` de votre box vers le `443` de votre serveur dans [les règles NAT](/generalites/nat).

|

||||

:::

|

||||

::

|

||||

|

||||

Dans Dockge, rendez-vous dans la stack de SWAG et éditez le compose en ajoutant le réseau de it-tools :

|

||||

|

||||

```yaml

|

||||

services:

|

||||

swag:

|

||||

container_name: # ...

|

||||

# ...

|

||||

networks: # Relie le conteneur au réseau custom

|

||||

# ...

|

||||

- it-tools # Nom du réseau déclaré dans la stack

|

||||

|

||||

networks: # Définit le réseau custom

|

||||

# ...

|

||||

it-tools: # Nom du réseau déclaré dans la stack

|

||||

name: it-tools_default # Nom véritable du réseau externe

|

||||

external: true # Précise que c'est un réseau à rechercher en externe

|

||||

```

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de it-tools est `it-tools_default`. Vous pouvez vérifier que la connexion est opérationnelle en visitant le dashboard de SWAG en tapant http://ipduserveur:81.

|

||||

:::

|

||||

::

|

||||

|

||||

|

||||

::alert{type="info"}

|

||||

:::list{type="info"}

|

||||

- Ici nous partons du principe que le nom du réseau de Swag est `swag_default`.

|

||||

:::

|

||||

::

|

||||

|

||||

Relancez la stack en cliquant sur "déployer" et patientez le temps que SWAG soit complètement opérationnel.

|

||||

|

||||

Dans les dossiers de Swag, créez le fichier `tools.subdomain.conf`.

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ vous pouvez utiliser [File Browser](/serveex/files/file-browser) pour naviguer dans vos fichier et éditer vos documents au lieu d'utiliser les commandes du terminal.

|

||||

::

|

||||

|

||||

```shell

|

||||

sudo vi /docker/swag/config/nginx/proxy-confs/tools.subdomain.conf

|

||||

```

|

||||

Entrez en modification avec la touche `i` et collez la configuration ci-dessous :

|

||||

|

||||

```nginx

|

||||

## Version 2023/12/19

|

||||

|

||||

server {

|

||||

listen 443 ssl;

|

||||

listen [::]:443 ssl;

|

||||

|

||||

server_name tools.*;

|

||||

|

||||

include /config/nginx/ssl.conf;

|

||||

|

||||

client_max_body_size 0;

|

||||

|

||||

#if ($lan-ip = yes) { set $geo-whitelist yes; }

|

||||

#if ($geo-whitelist = no) { return 404; }

|

||||

if ($geo-blacklist = no) { return 404; }

|

||||

|

||||

# enable for ldap auth (requires ldap-location.conf in the location block)

|

||||

#include /config/nginx/ldap-server.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-location.conf in the location block)

|

||||

#include /config/nginx/authelia-server.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-location.conf in the location block)

|

||||

#include /config/nginx/authentik-server.conf;

|

||||

|

||||

location / {

|

||||

# enable the next two lines for http auth

|

||||

#auth_basic "Restricted";

|

||||

#auth_basic_user_file /config/nginx/.htpasswd;

|

||||

|

||||

# enable for ldap auth (requires ldap-server.conf in the server block)

|

||||

#include /config/nginx/ldap-location.conf;

|

||||

|

||||

# enable for Authelia (requires authelia-server.conf in the server block)

|

||||

#include /config/nginx/authelia-location.conf;

|

||||

|

||||

# enable for Authentik (requires authentik-server.conf in the server block)

|

||||

#include /config/nginx/authentik-location.conf;

|

||||

|

||||

include /config/nginx/proxy.conf;

|

||||

include /config/nginx/resolver.conf;

|

||||

set $upstream_app it-tools;

|

||||

set $upstream_port 80;

|

||||

set $upstream_proto http;

|

||||

proxy_pass $upstream_proto://$upstream_app:$upstream_port;

|

||||

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

Appuyez sur `Echap` puis sauvegardez et quittez en tapant `:x` puis en appuyant sur `Entrée`.

|

||||

|

||||

Et voilà, vous avez exposé it-tools !

|

||||

|

||||

::alert{type="success"}

|

||||

✨ __Astuce :__ Vous pouvez protéger cette app avec Authentik en ouvrant `tools.subodmain.conf` et en retirant les `#` devant `include /config/nginx/authentik-server.conf;`{lang=nginx} et `include /config/nginx/authentik-location.conf;`{lang=nginx}. N'oubliez pas de [créer une application et un fournisseur dans Authentik](/serveex/securite/authentik#protéger-une-app-par-reverse-proxy).

|

||||

::

|

||||

1

content/3.serveex/8.development/_dir.yml

Normal file

1

content/3.serveex/8.development/_dir.yml

Normal file

@@ -0,0 +1 @@

|

||||

navigation.title: Développement

|

||||

Reference in New Issue

Block a user